配置SAML2.0认证源

SAML,全称为Security Assertion Markup Language,是一种用于安全性断言的标记语言,目前的最新版本是2.0。

它是一个基于XML的标准,用于在不同的安全域(security domain)之间交换认证和授权数据。SAML2.0可以帮助我们跨域实现单点登录。更多介绍见快速理解SAML2.0。

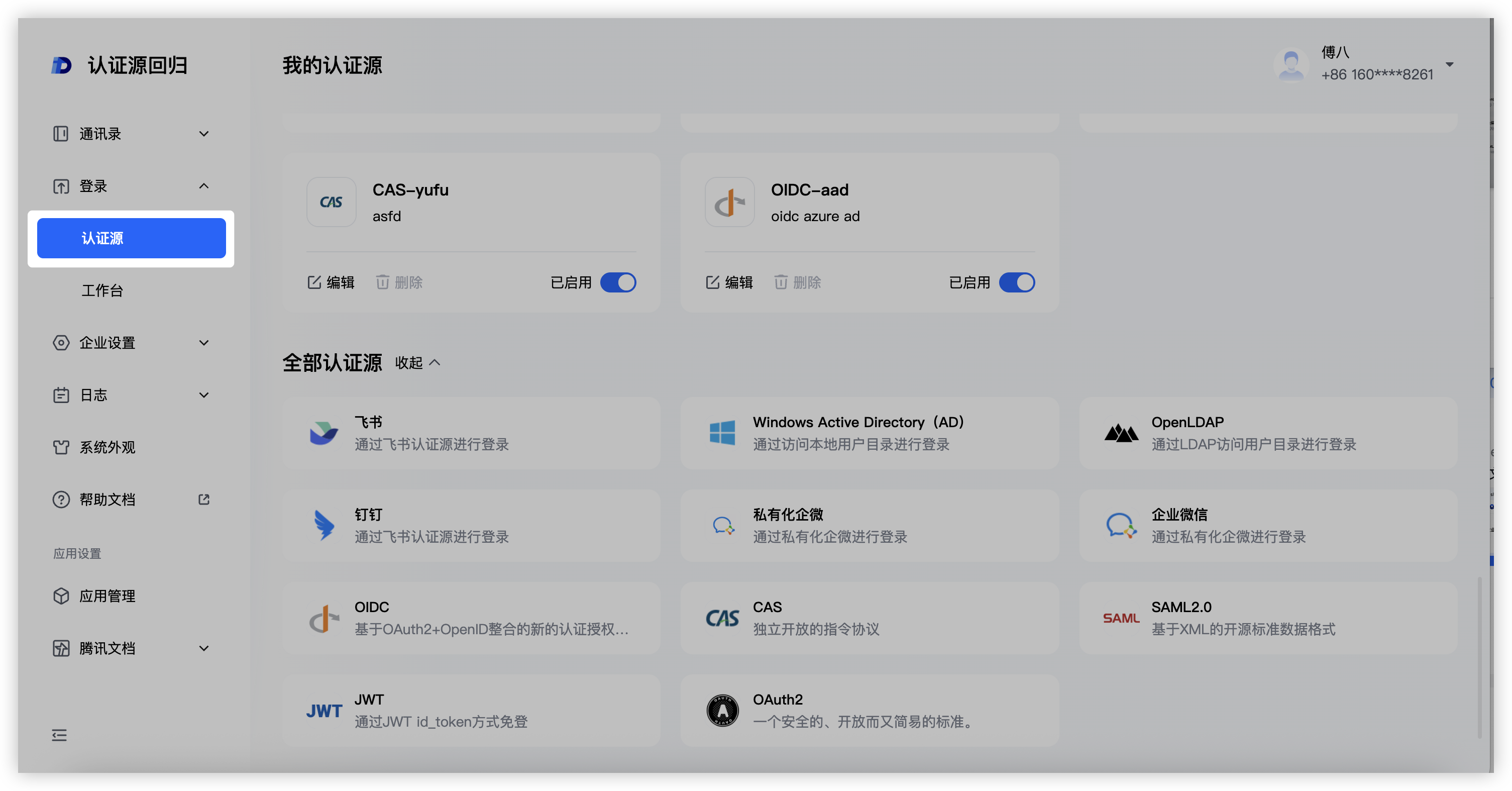

第一步:在管理后台添加SAML2.0认证源

- 登录本系统的管理后台,点击登录模块下的「认证源」。

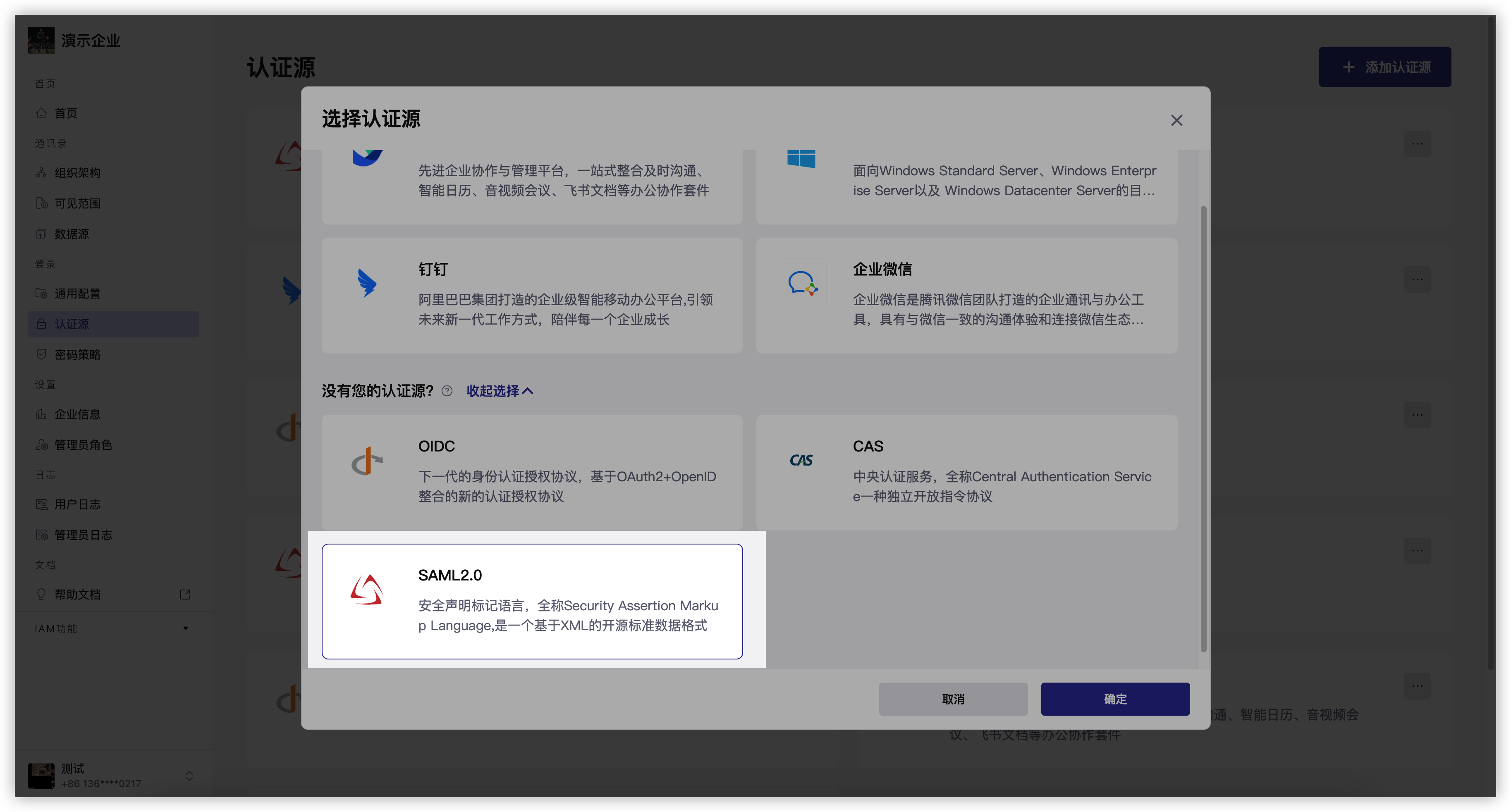

- 选择「SAML2.0」后,点击「添加」。

-

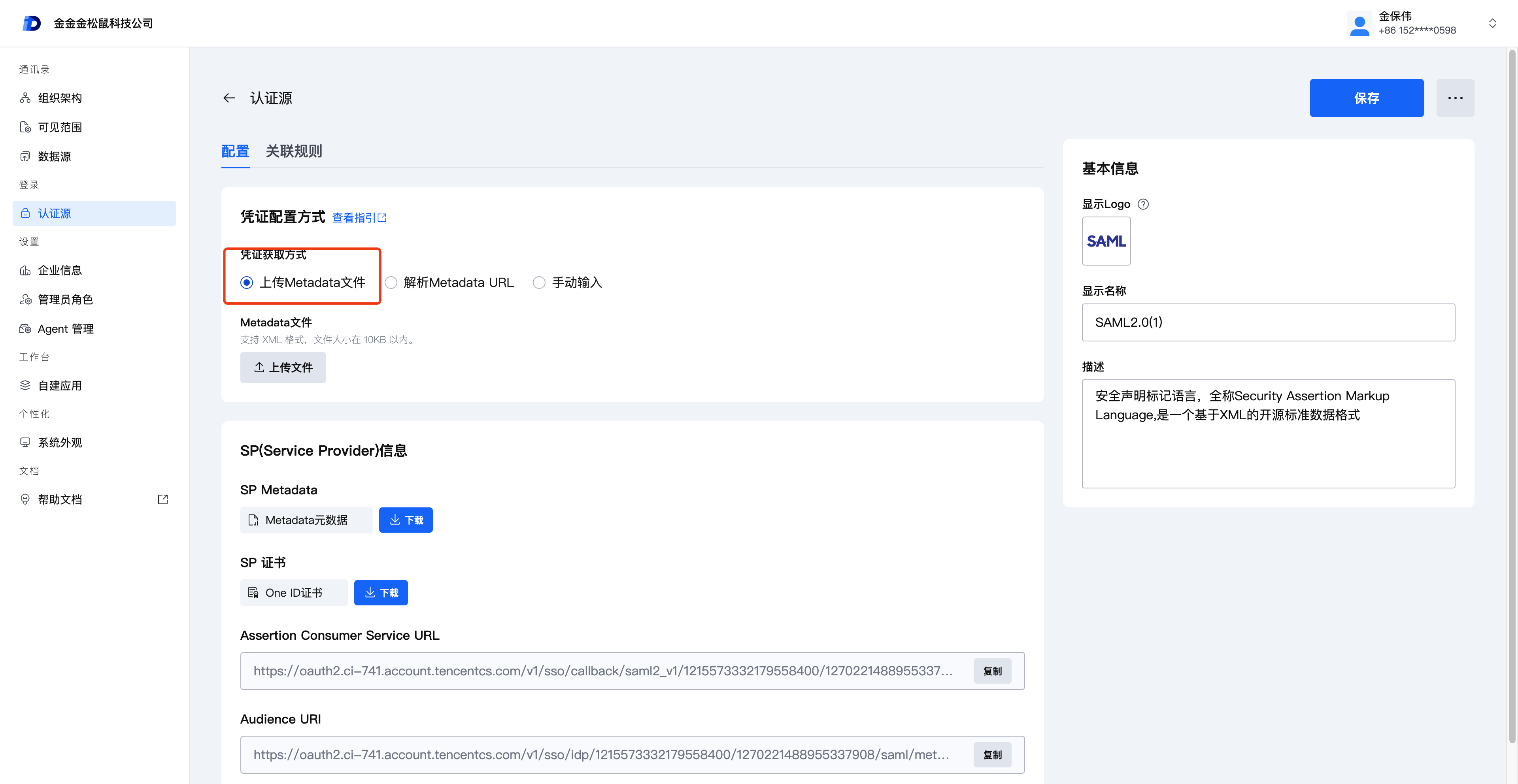

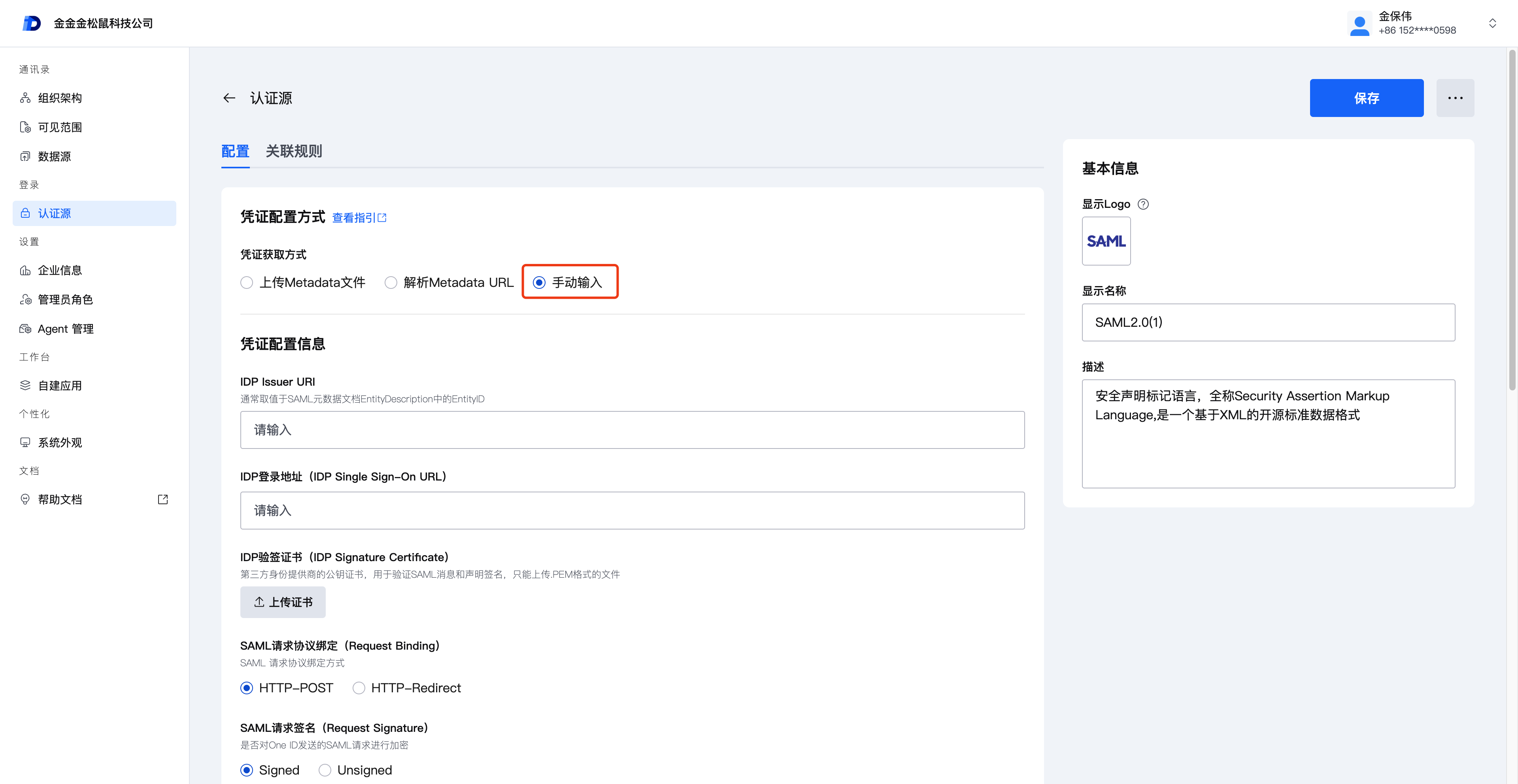

配置「凭证配置方式」,One ID支持「上传Metadata文件」、「解析Metadata URL」和「手动输入」三种凭证获取方式,您可以根据第三方身份提供商提供的SAML配置信息方式进行选择。

1) 如果第三方身份提供商提供的是Metadata的xml文件,您可以选「上传Metadata文件」方式,并上传Metadata文件。One ID将为您自动解析文件中的配置信息。

2) 如果第三方身份提供商提供的是Metadata的url地址,您可以选「解析Metadata URL」方式,并填写Metadata URL。One ID将为您自动解析URL中的配置信息。

3) 如果第三方身份提供商提供的是详细的配置信息,您可以选「手动输入」方式,并依据提供的配置信息进行逐一填写。

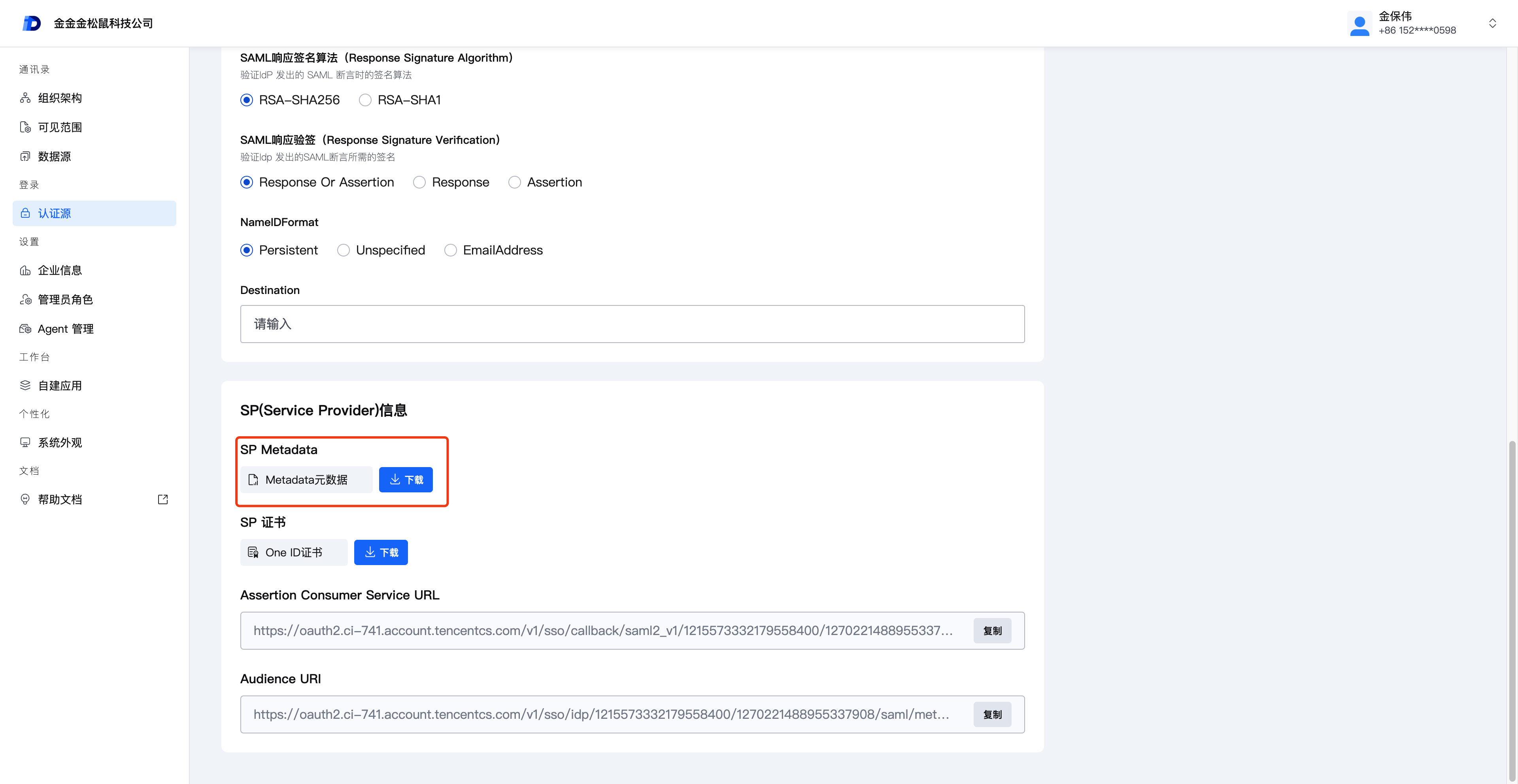

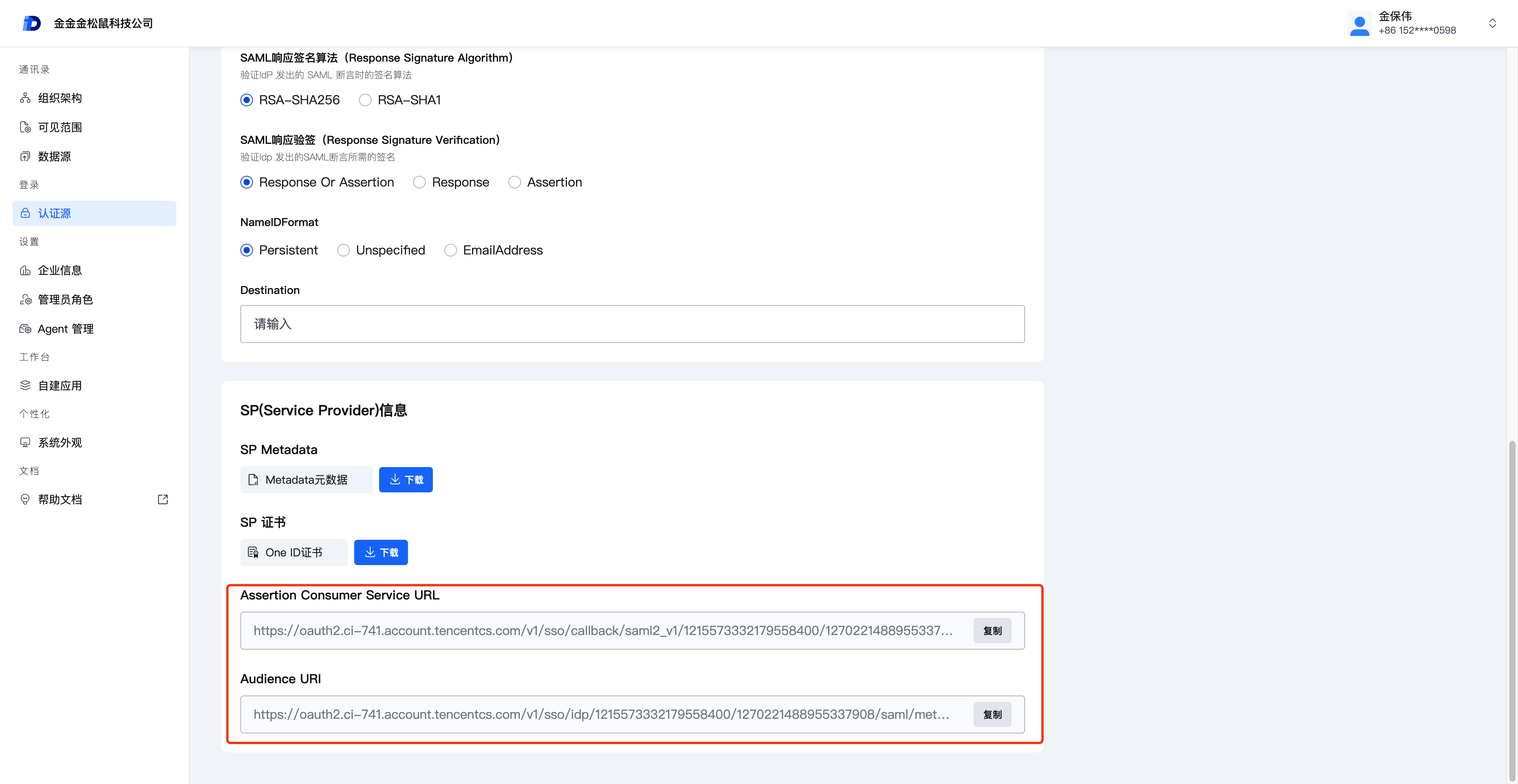

第二步:生成SP(Service Provider)信息,返回SAML2.0身份提供商页面进行配置

SAML2.0身份提供商需要配置One ID提供SP(Service Provider)信息。One ID提供两种方式为SAML2.0身份提供商提供信息。您可以选择下载「Metadata元数据」提供给SAML2.0身份提供商进行解析,也可以手动复制 「Assertion Consumer Service URL」和「Audience URI」提供给SAML2.0身份提供商进行填写。

-

如果SAML2.0身份提供商支持Metadata元数据解析SP时:

1) 点击SP Metadata处「下载」按钮,下载Metadata元数据。并将Metadata元数据提供给SAML2.0身份提供商进行配置。

2) 点击SP证书处「下载」按钮,下载One ID数字证书。并将数字证书提供给SAML2.0身份提供商进行配置。

-

如果SAML2.0身份提供商不支持Metadata元数据解析SP,仅支持手动填写时: 1) One ID会在创建SAML认证源时,自动生成「Assertion Consumer Service URL」和「Audience URI」,请您复制并提供给SAML2.0身份提供商进行配置。

2) 点击SP证书处「下载」按钮,下载One ID数字证书。并将数字证书提供给SAML2.0身份提供商进行配置。

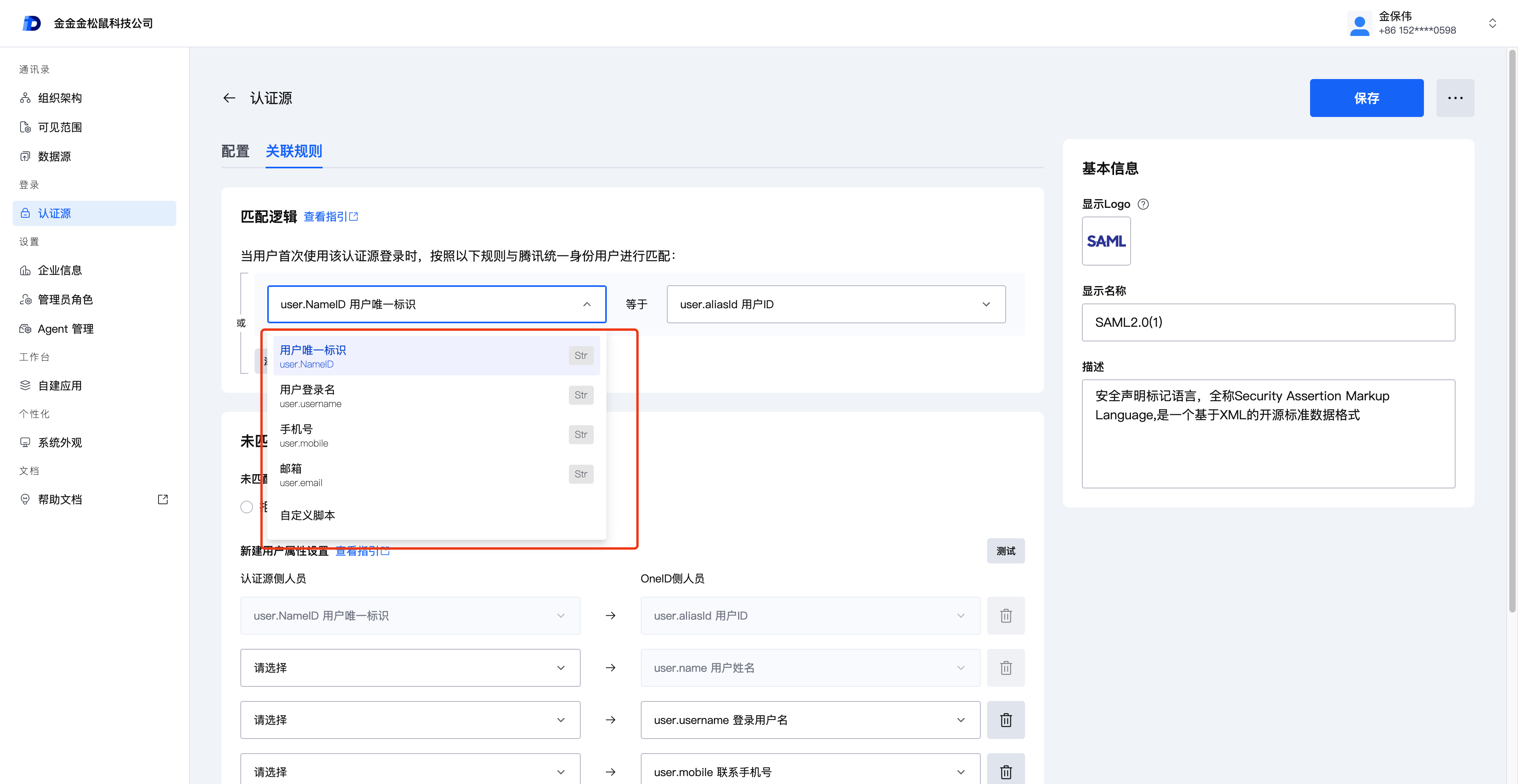

第三步:配置关联关系

以上信息填写完成后,点击「下一步」进入「关联规则」配置页面。关联规则主要包含匹配逻辑和未匹配逻辑,具体配置方式可以参考关联规则。

One ID提供了SAML2.0用户预置属性字段,具体如下。如果用户使用的字段不在预置字段中,您也可以通过自定义脚本方式进行配置。

- 匹配逻辑预置字段

| 属性字段名称 | 属性字段标识 | 属性字段类型 |

|---|---|---|

| 用户唯一标识 | user.NameID | String |

| 用户登录名 | user.username | String |

| 手机号 | user.mobile | String |

| 邮箱 | user.email | String |

- 新建用户预置属性字段

| 属性字段名称 | 属性字段标识 | 属性字段类型 |

|---|---|---|

| 用户唯一标识 | user.NameID | String |

| 用户名 | user.name | String |

| 用户登录名 | user.username | String |

| 手机号 | user.mobile | String |

| 邮箱 | user.email | String |

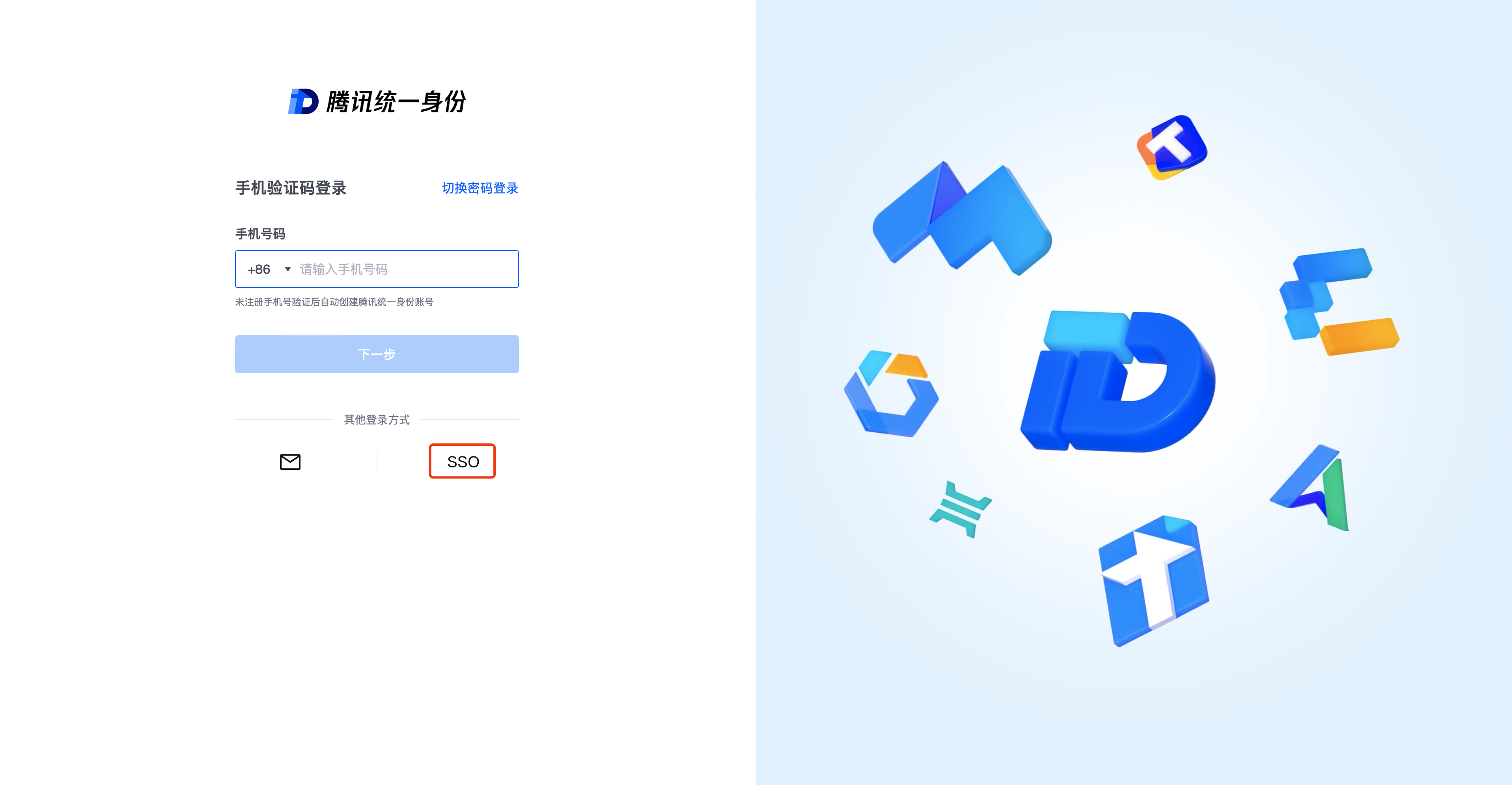

第四步:SAML2.0认证源登录测试

-

以上信息配置完成后,点击「保存并启用」按钮,您也可以在认证源列表页管理是否启用。

-

使用无痕模式重新回到One ID登录页面(或者您可以直接点击「退出」回到One ID登录页面)。

-

点击「SSO」按钮,并在SSO域名页输入企业域名。并点击「下一步」。

-

如果您还启用了其他认证源,您将进入One ID登录页面,此时您可显示对应SAML2.0认证源的登录入口。点击后跳转到第三方身份提供商登录页面上。

注意:如果您仅启用了SAML认证源,您将直接进入到第三方身份提供商登录页面上。

- 此时使用第三方身份提供商的凭证进行认证登录,登录成功后,会成功进入到One ID系统中。