配置Windows Active Directory认证源

Windows Active Directory(以下简称:AD)是 Microsoft 提供的本地化用户目录管理服务,主要用于集中管理企业网络中的用户、设备、资源和安全策略。它通过域控制器(Domain Controller, DC)实现用户身份验证和资源访问控制,确保网络的安全和高效管理。在 One ID 中配置并开启 Windows Active Directory 认证源,即可实现通过 AD 进行快速用户登录认证。

本文档将指导您如何配置AD认证源,完成配置之后,您可以在One ID的SSO登录功能中使用AD进行用户的登录认证。

以下步骤介绍了如何通过配置WindowS Active Directory认证源实现通过登录AD快速登录到本系统。

第一步:创建Windows Active Directory认证源

在此之前,您需要提前拥有AD服务管理员账号、密码、BaseDN等信息。

登录One ID管理后台,在导航栏登录模块点击「认证源」,在「认证源」模块中,点击「添加认证源」按钮。

选择「Windows Active Directory(AD)」认证源。

第二步:配置AD凭证

1. 手动填写AD凭证信息

进入AD应用凭证配置页面,填写相关配置信息。在配置项中依次填写选择agent、协议类型、AD服务器地址、AD服务器端口号、管理员账户、管理员密码、BaseDN等信息。如您需要指定认证的用户,您也可以修改「人员过滤器(filter)」,请参考本文最后一章:过滤器配置

请注意:因大多数AD服务器无法直接与外网进行链接,所以需要通过agent进行代理链接,具体可参考:Agent配置 。配置agent成功后,通过选择运行中agent完成对AD的通信连接。

2. 一键获取凭证信息

当认证源已经完成AD认证源配置,并且AD数据源和AD认证源使用的是同一台AD服务器时,系统会自动获取您在认证源配置的AD信息,你可以点击选择AD认证源选项,自动拉取AD配置信息。

第三步:配置AD关联规则

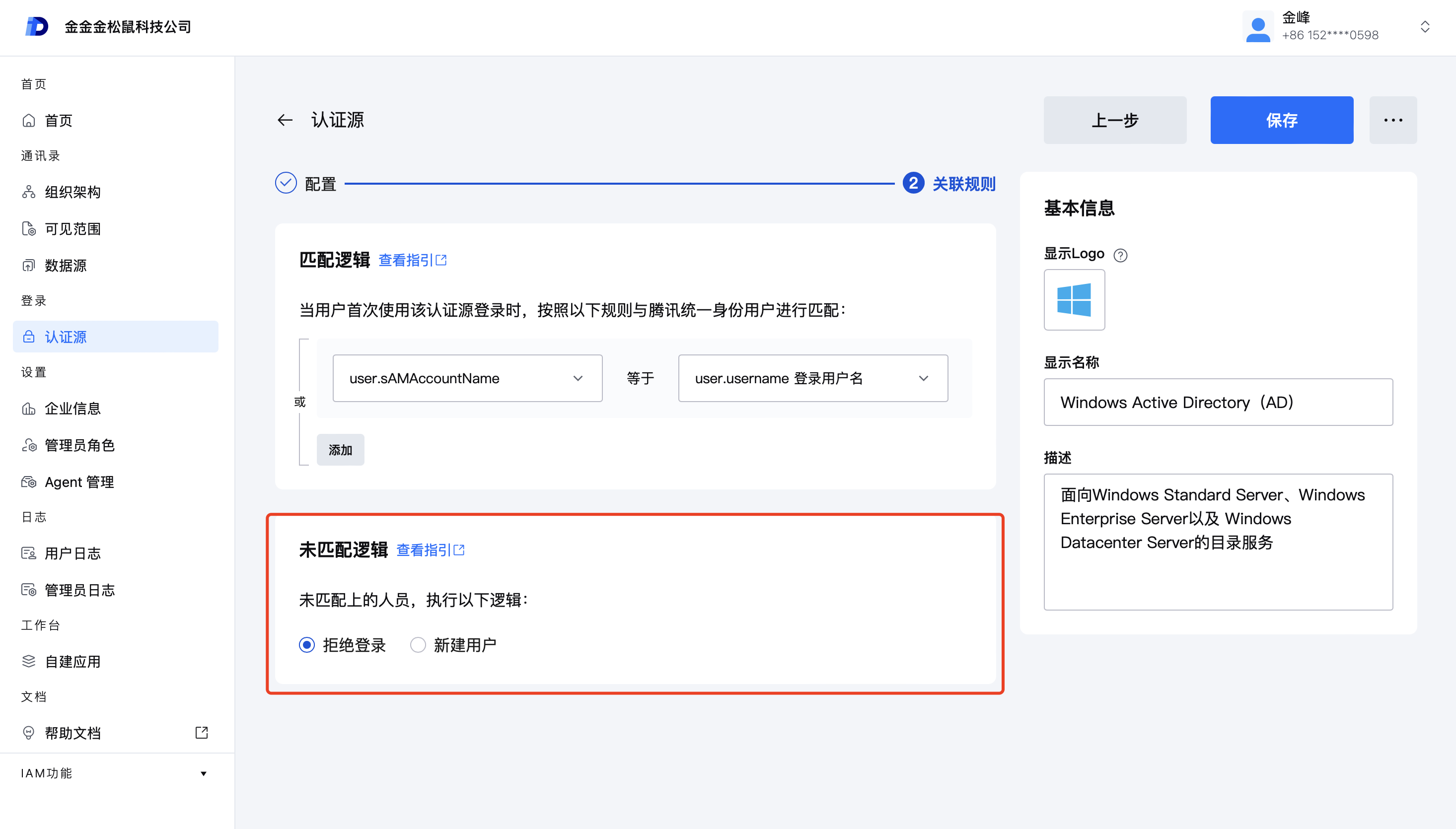

在腾讯统一身份后台,点击下一步进入「关联规则」配置。「关联规则」主要分两部分:「匹配逻辑」和「未匹配逻辑」。

- 匹配逻辑 用户在使用 AD认证源登录时,我们首先会根据 AD侧登录人员信息来与腾讯统一身份中的人员信息进行匹配。 如,AD默认匹配逻辑的条件组是:当 AD人员的username和腾讯统一身份中人员的username字段一致时,我们将认为是同一人从而建立匹配关系,此时将登录至腾讯统一身份该人员。

您也可以根据业务需求自行设定其他字段映射对应关系、添加条件、添加条件组等。这里我们最多创建3个条件组,每个条件组最多创建3个条件,条件组与条件组之间为或的关系(登录时按照条件组顺序由上至下执行),每个条件组下的条件与条件为且的关系。

- 未匹配逻辑 若用户登录时通过「匹配逻辑」在腾讯统一身份侧未找到与之匹配的人员,则按照执行「未匹配逻辑」。这里我们支持两种选择: 1、拒绝登录 此时,通过「匹配逻辑」在腾讯统一身份侧未找到与之匹配的人员会直接被拒绝登录;

2、新建用户

通过「匹配逻辑」在腾讯统一身份侧未找到与之匹配的人员我们会根据新建用户属性设置来在腾讯统一身份侧新建用户,继续完成登录。 需要填写的内容:

-

新建用户的映射关系(注意:腾讯统一身份创建用户时,手机号、邮箱、登录用户名三选一必填,请确保这些字段至少有一个且在AD侧有值;另外,新建用户属性必须包含上述的匹配条件,否则会影响您第二次登录) AD具体属性配置,可以参考文档字段映射。

-

新建用户的部门 AD的默认新建用户属性映射逻辑如下图,您也可以根据业务需要自行修改。

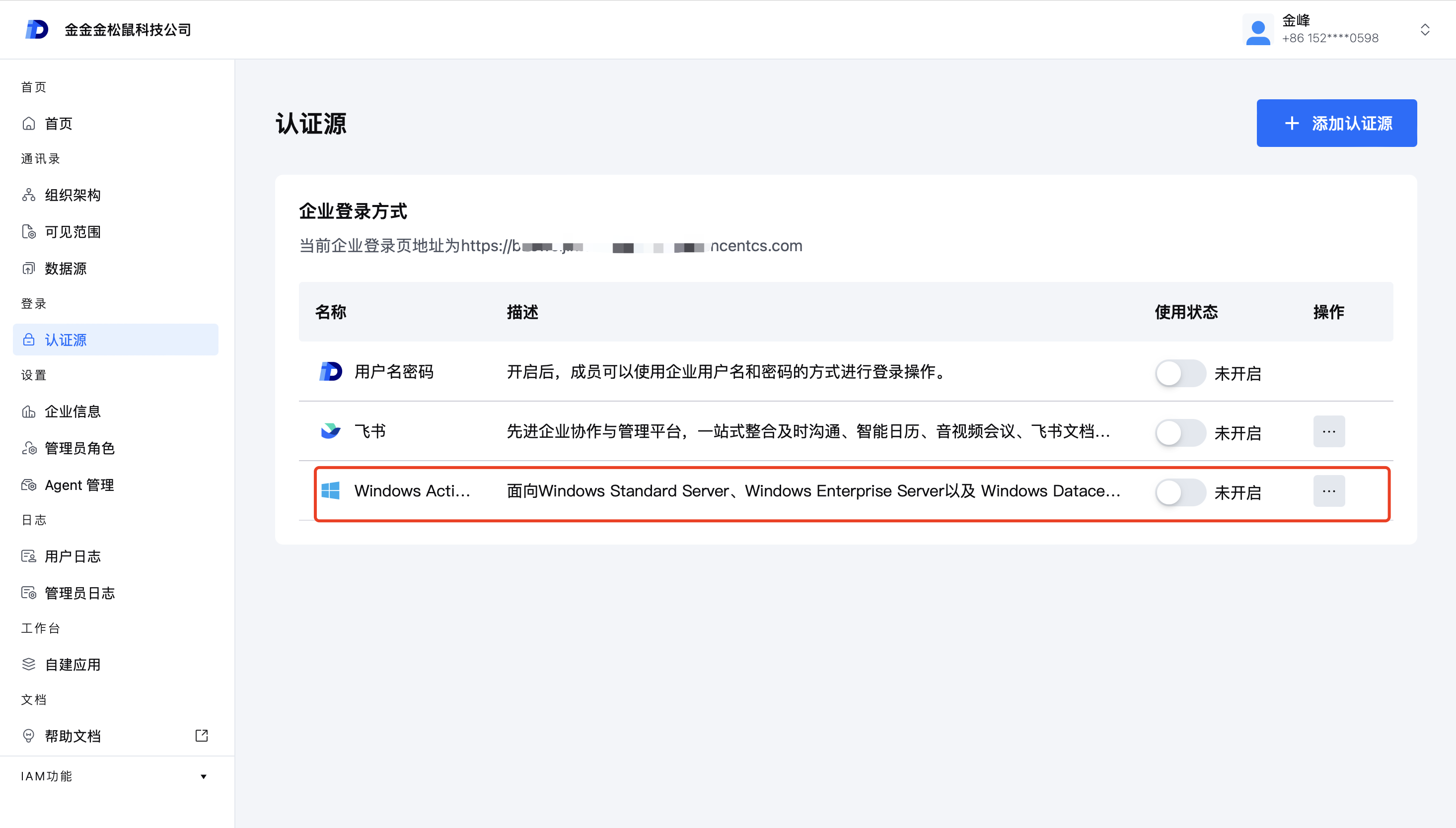

第四步:启用AD认证源

配置完成以上内容后,点击「保存并启用」并验证AD连接成功后,启动认证源。

您也可以只保存,返回到认证源页面进行启动。

第五步:验证使用AD进行登录

1)回到One ID登录页,点击「SSO」,进入企业域名输入页。

2)输入企业域名,进入SSO登录页。

3)在企业SSO登录页面新增显示Active Directory的用户名密码输入窗口,使用AD用户的用户名密码进行登录。(注意:是AD用户的用户名密码,不是管理员用户名密码)

4)登录成功。即AD配置完成。

过滤器配置

定义和作用:

过滤器是一种查询工具,用于在 AD 查询中指定条件,以筛选和限制结果集。过滤器可以基于对象的属性进行复杂的条件筛选。它们可以包括多个条件组合来精确定位所需的对象。

使用场景:

过滤器用于在查询中定义和应用特定条件。例如,你可以创建一个 AD 过滤器来查找所有邮箱地址以 example.com结尾的用户,或者找到所有在某个特定 OU 下的用户对象。

示例:

默认的过滤器配置为:(&(objectClass=user)(objectCategory=person)),这代表AD中所有 objectClass 为 user 并且 objectCategory 为 person 的用户对象可以使用AD认证源进行认证。