配置Microsoft Entra ID认证源

Microsoft Entra ID(原AAD,以下简称:AAD)是微软推出的云端身份与访问管理核心服务,整合了原Azure Active Directory功能。它提供多重身份验证(MFA)、无密码登录、单点登录(SSO)及条件访问策略,可统一管理云/本地应用权限,覆盖员工、客户及合作伙伴的访问需求。在 One ID 中配置并开启 Microsoft Entra ID 认证源,即可实现通过 AAD 进行快速用户登录认证。

本文档将指导您如何配置AAD认证源,完成配置之后,您可以在One ID的SSO登录功能中使用AAD进行用户的登录认证。

以下步骤介绍了如何通过配置Microsoft Entra ID认证源实现通过登录AD快速登录到本系统。

AAD支持多种SSO配置协议,本文仅针对AAD的SAML协议配置方式进行介绍说明。

第一步:Microsoft Entra ID侧应用创建

1. 应用注册

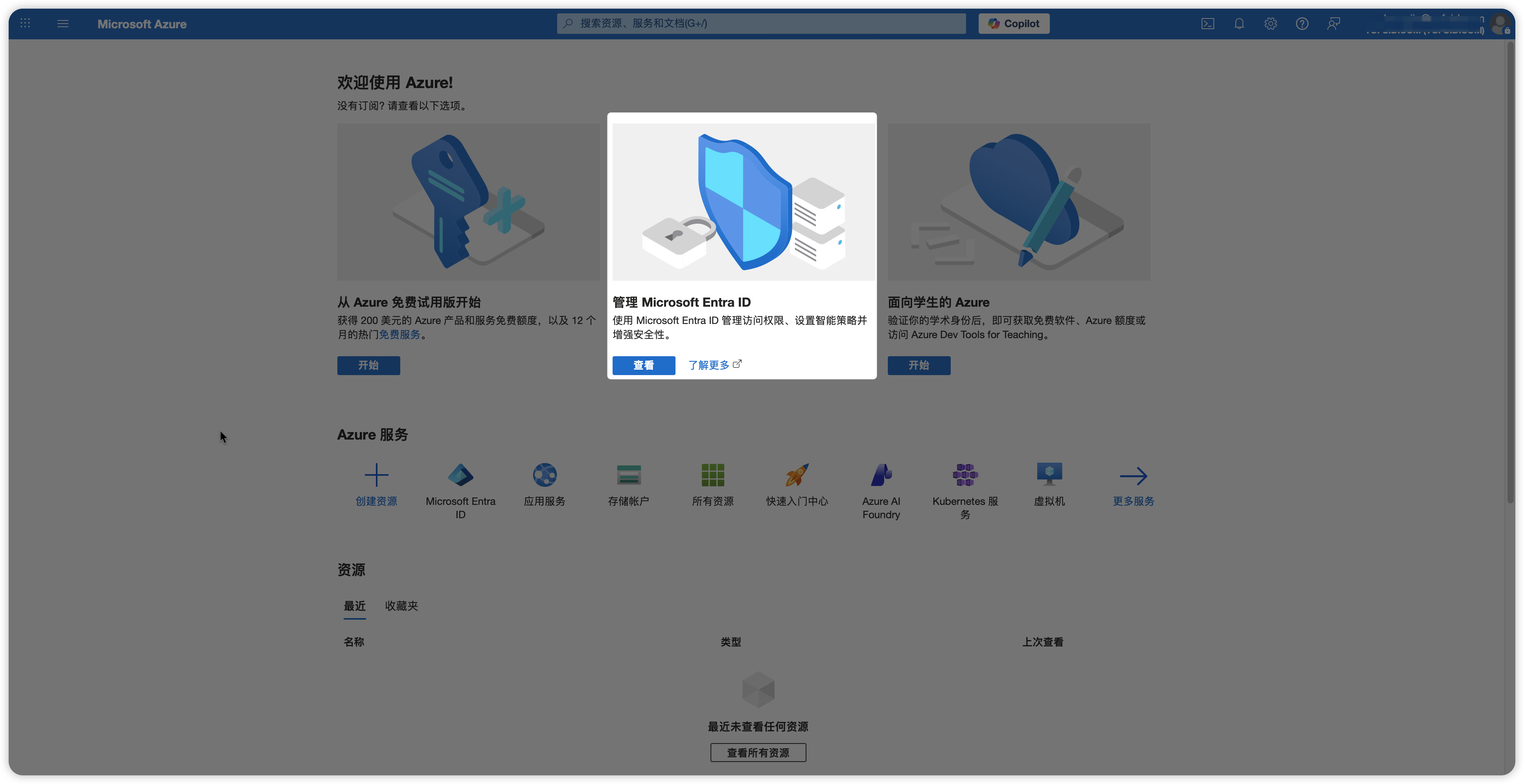

1)登录微软Entra ID Global(全球版)或微软Entra ID 世纪互联(21Vianet,中国版)。在「管理Microsoft Entra ID」处点击「查看」。

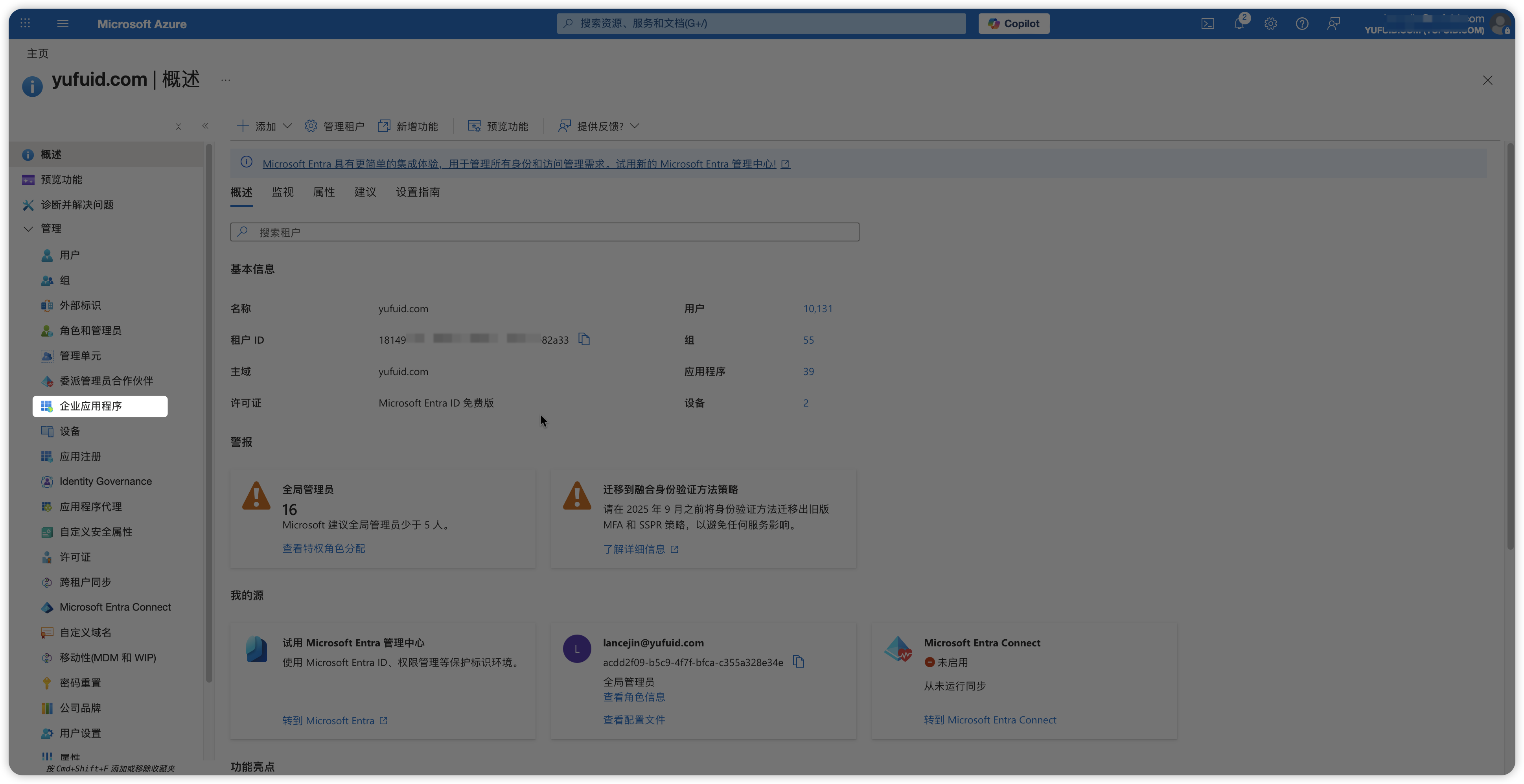

2)在管理目录中找到「企业应用程序」。

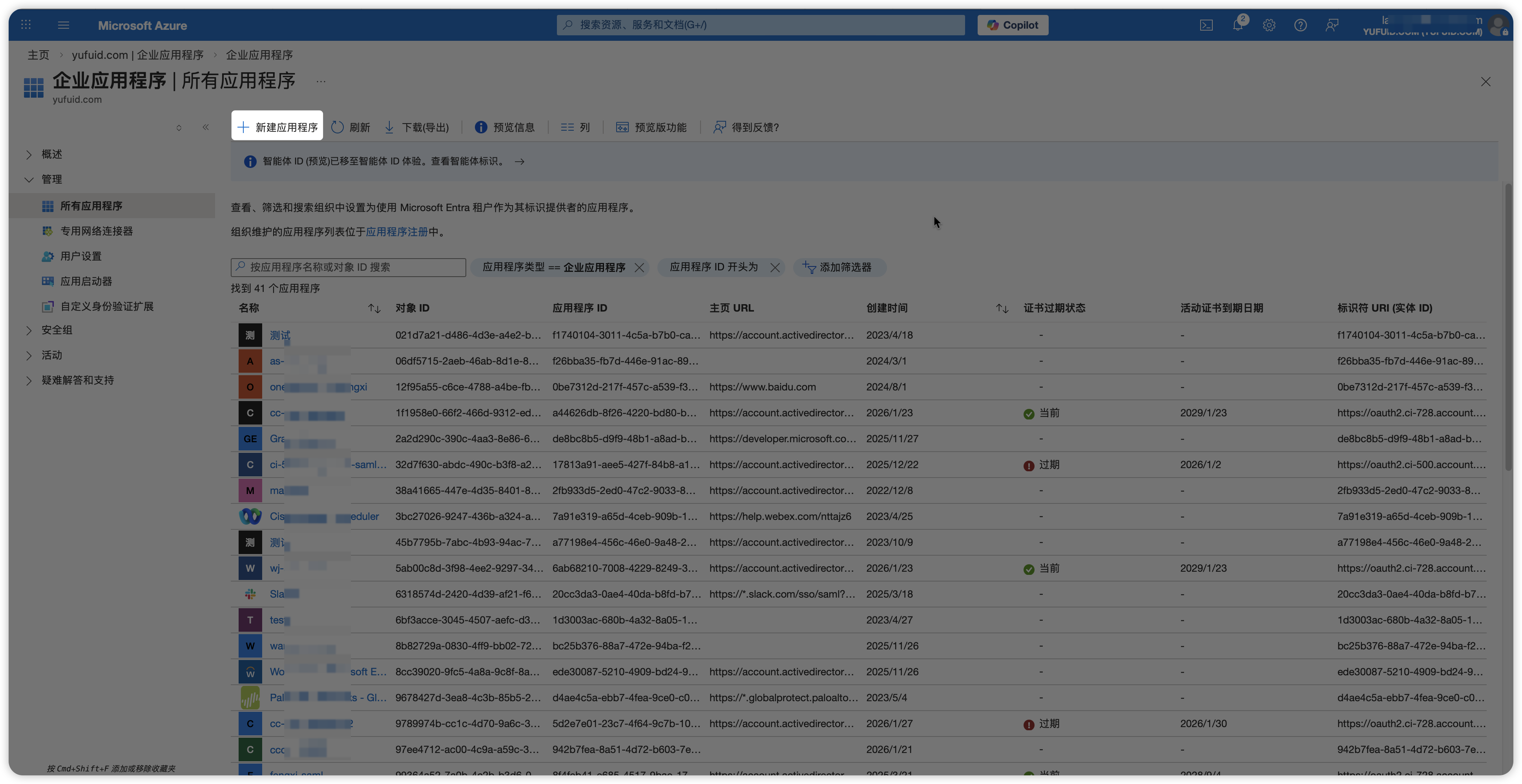

3)在「企业应用程序」中,点击「新建应用程序」,进入Microsoft Entra库。

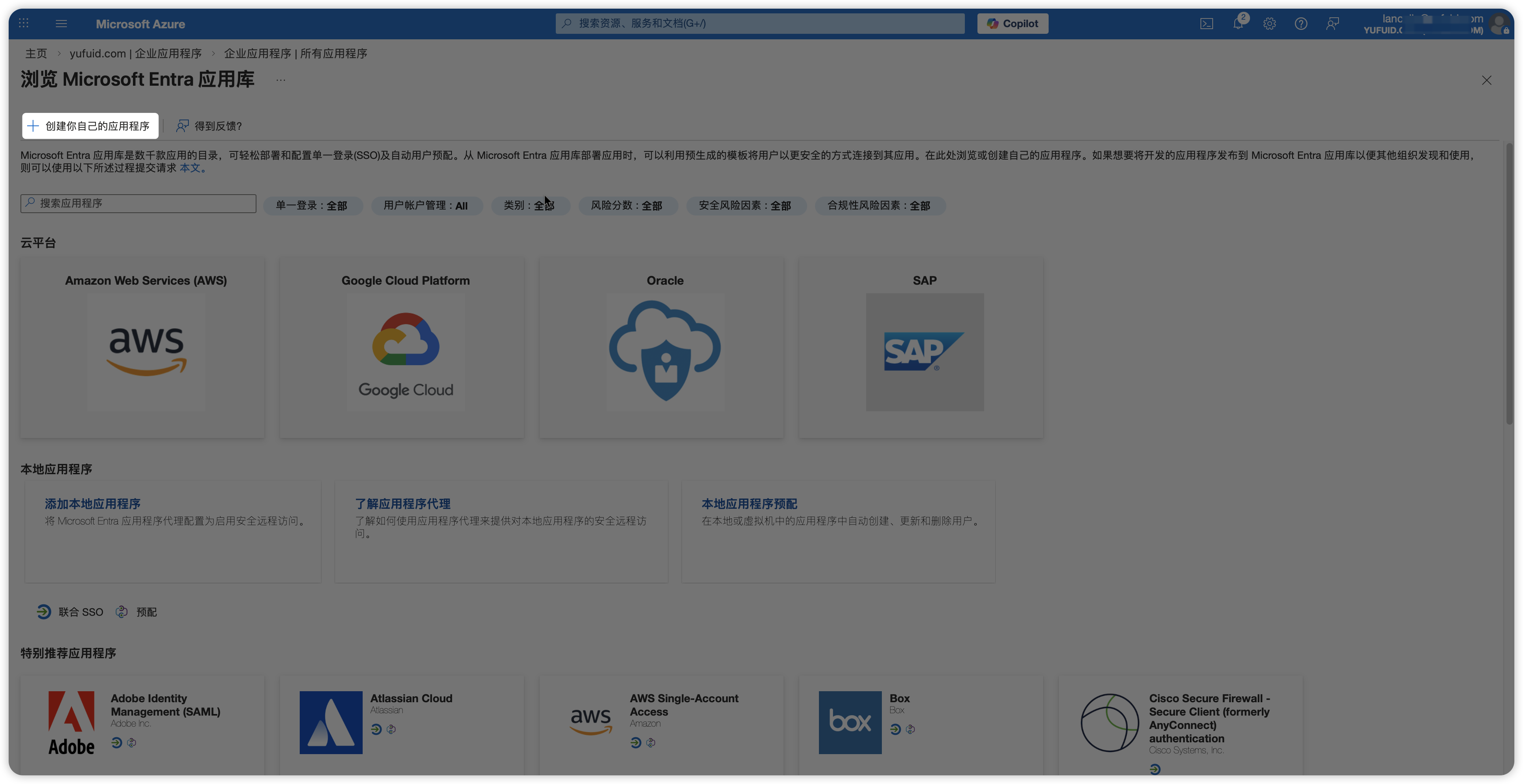

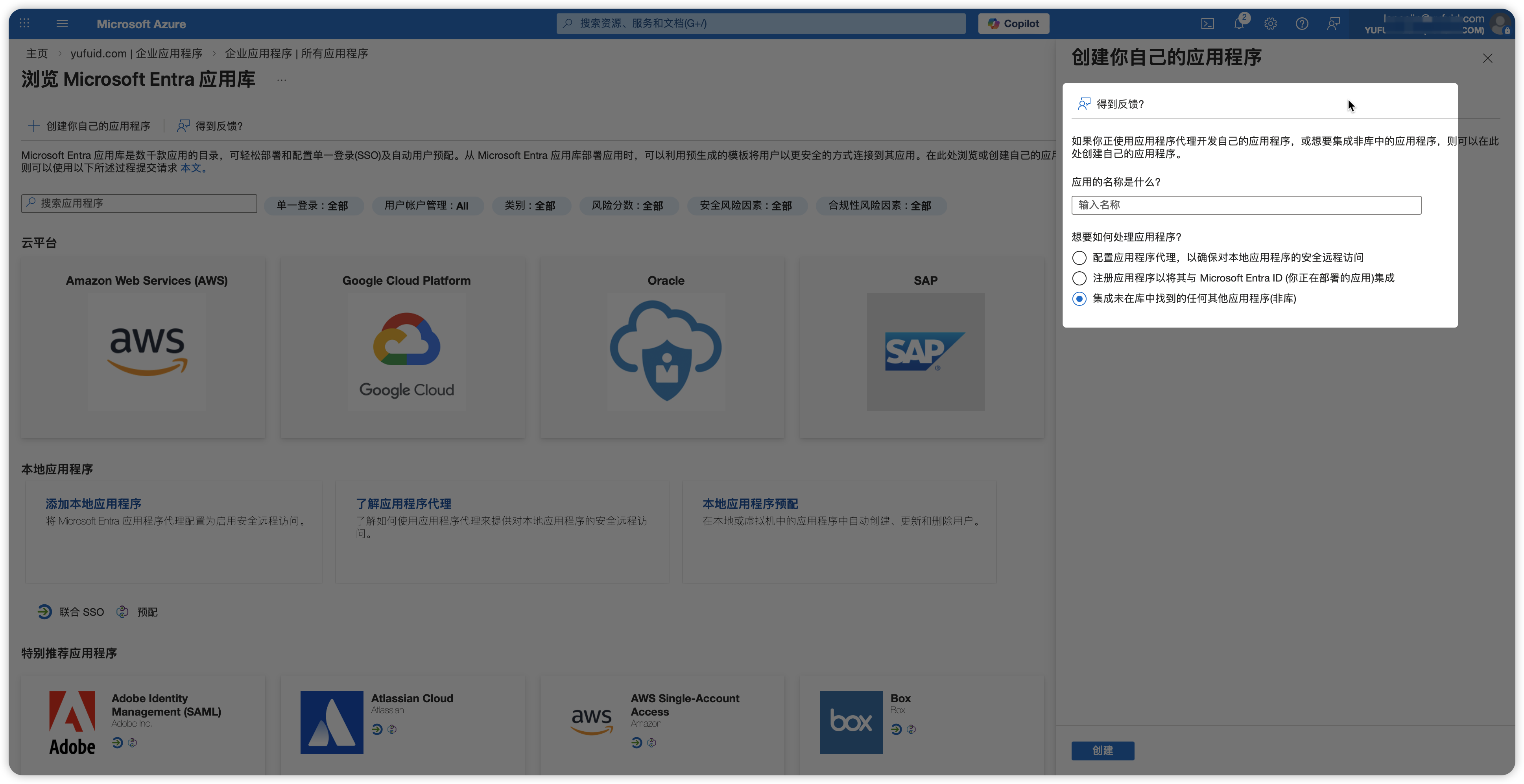

4)在「Microsoft Entra库」中,点击「创建你自己的应用程序」。

5)填写应用名称,并选择「集成未在库中找到的任何其他应用程序(非库)」。

2. 查看SAML配置信息

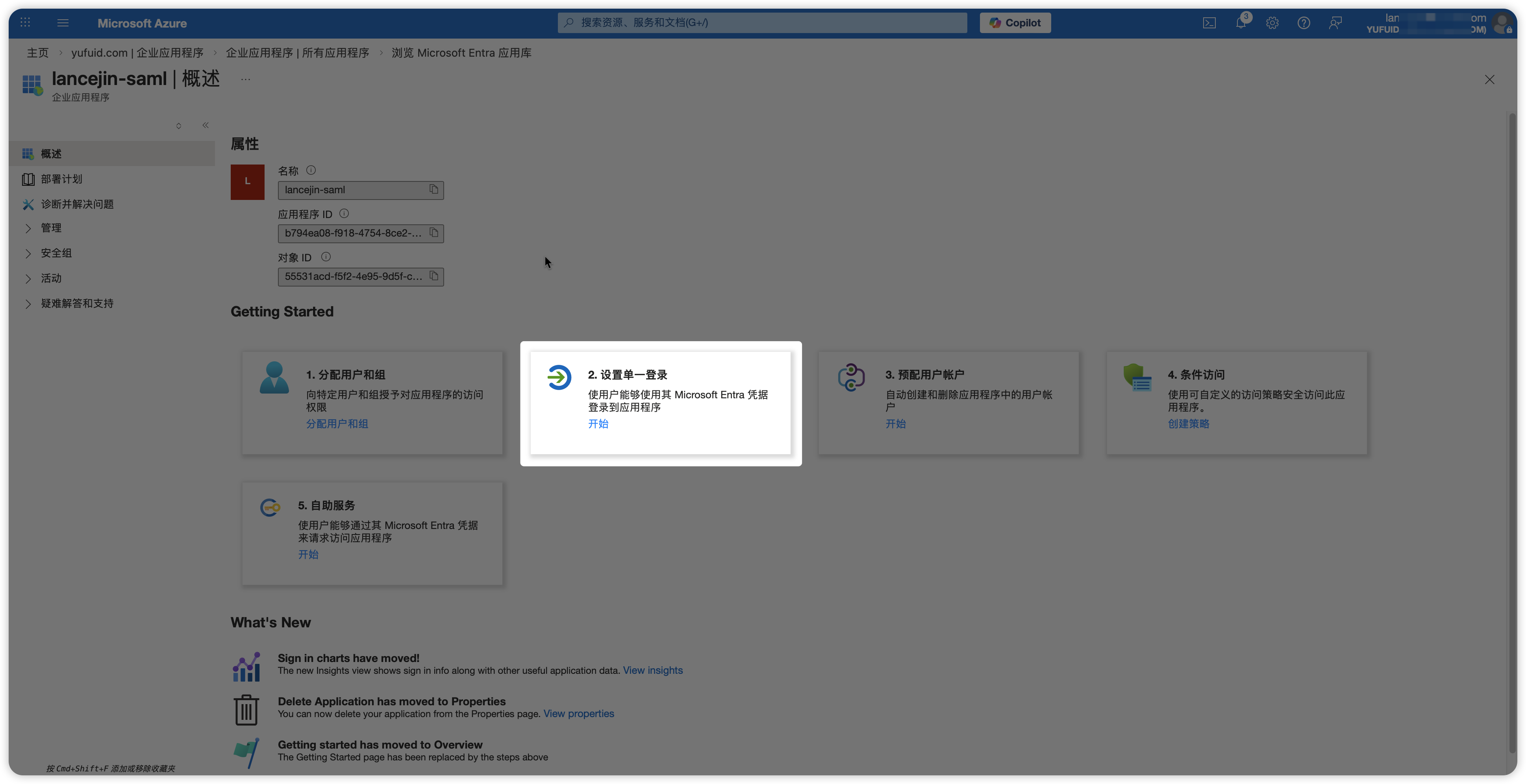

1)创建成功,进入应用程序详情页。选择「设置单一登录」。

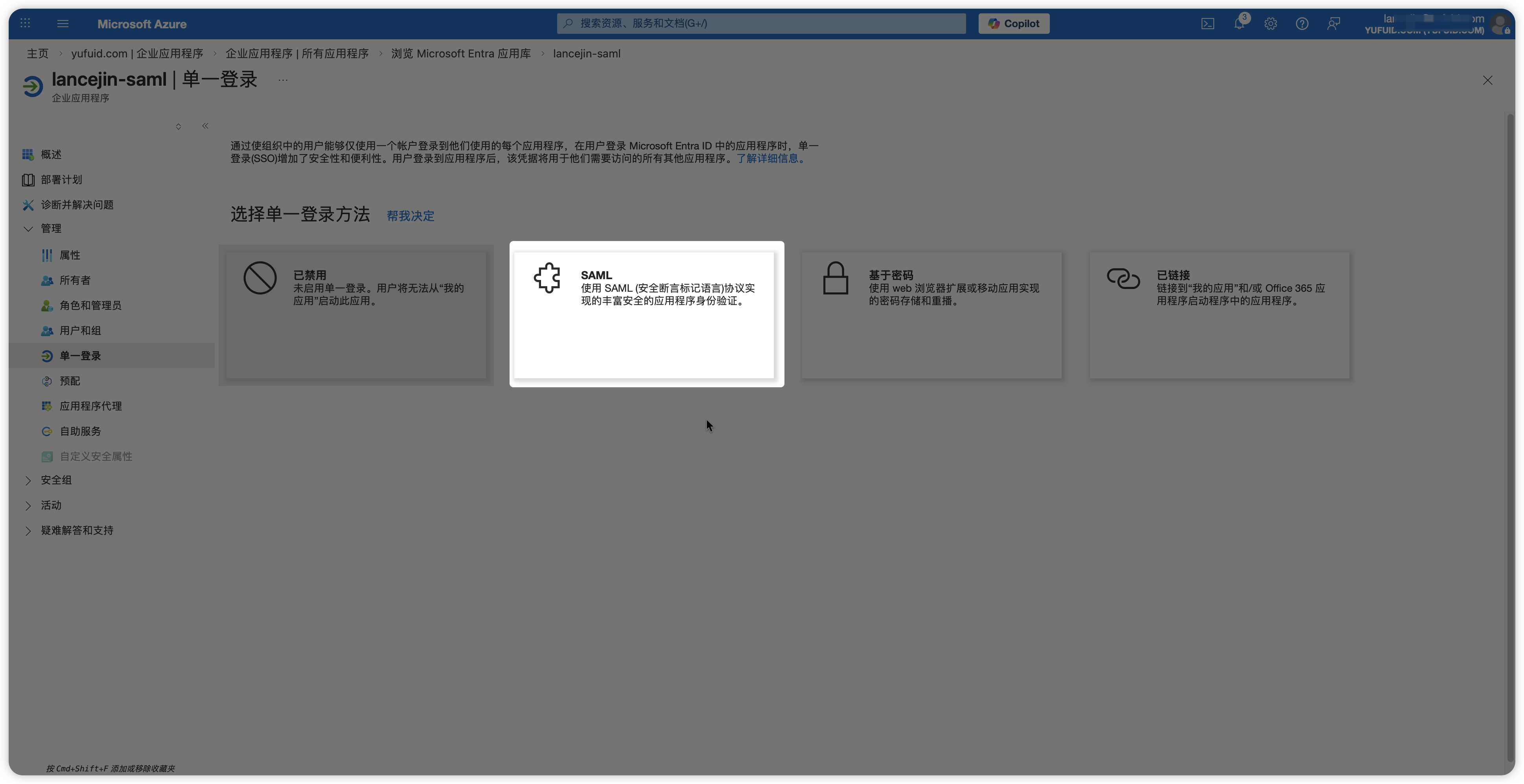

2)在「单一登录」设置页面。选择「SAML」。

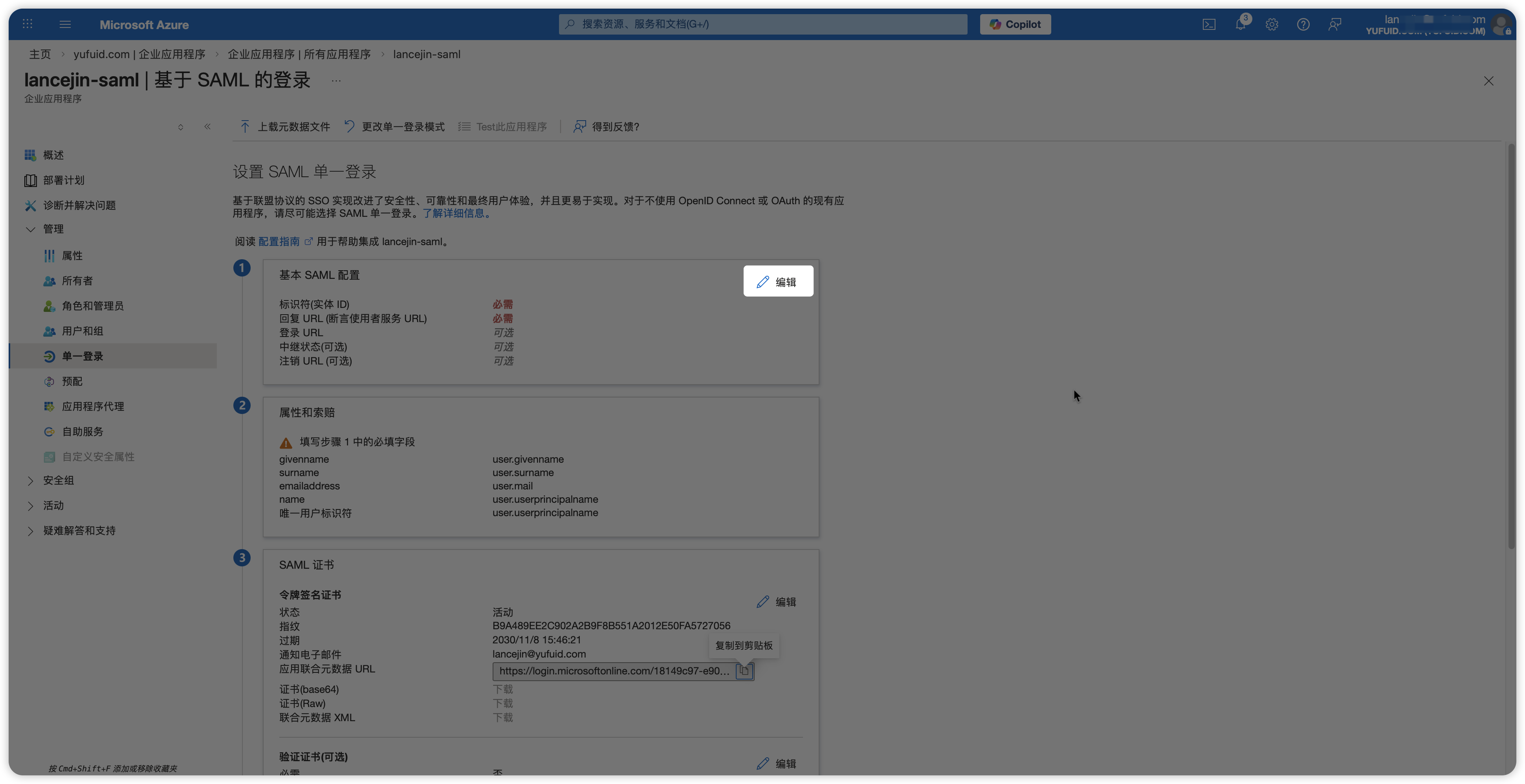

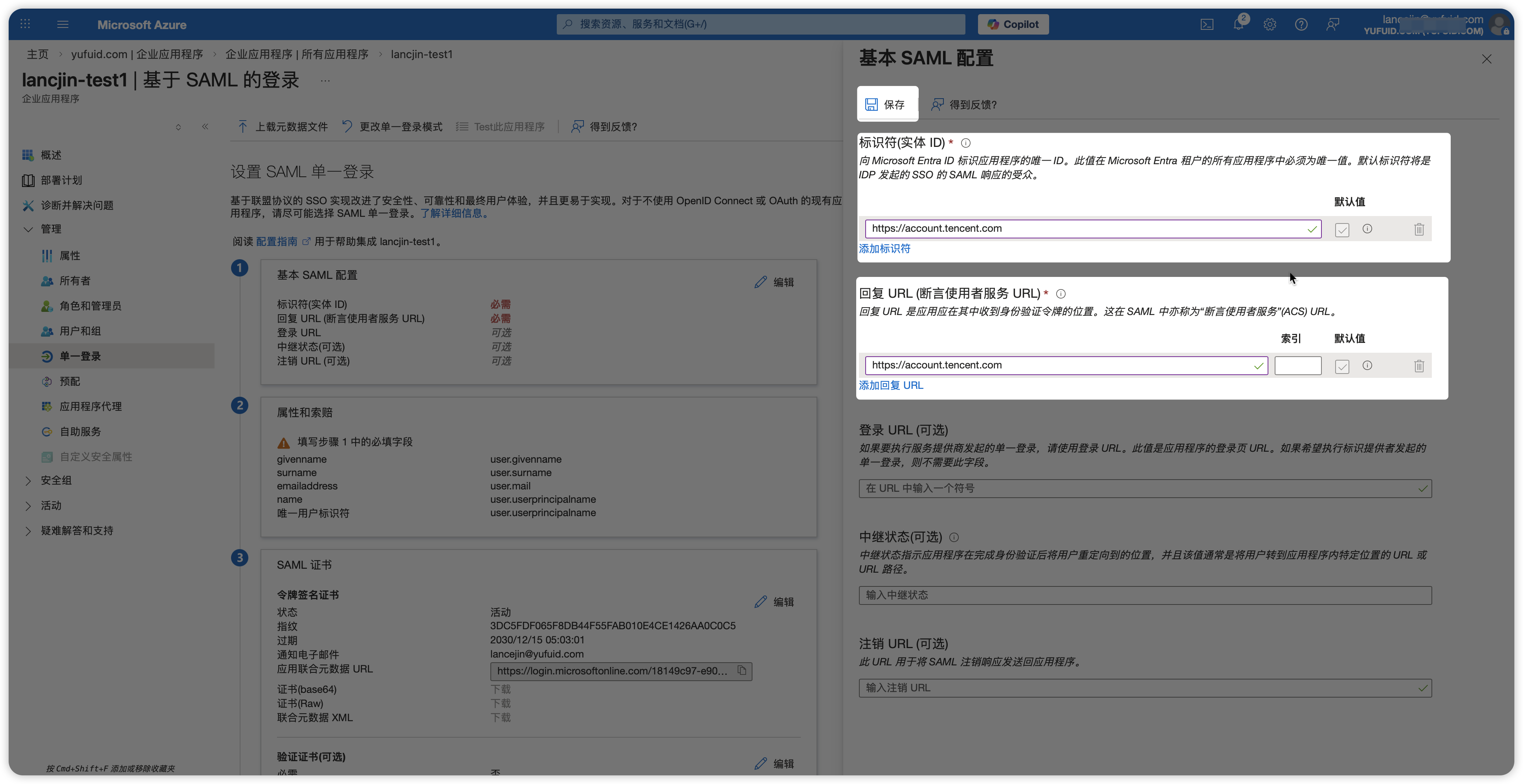

3)在「基础SAML配置」处。点击「编辑」。

4)添加「标识符(实体 ID)」和「回复 URL (断言使用者服务 URL)」,点击「保存」。

强烈提醒:此步骤非常重要,这两项必须填写,可先填写为:https://account.tencent.com; 后续AAD认证源创建成功后会再行更改。

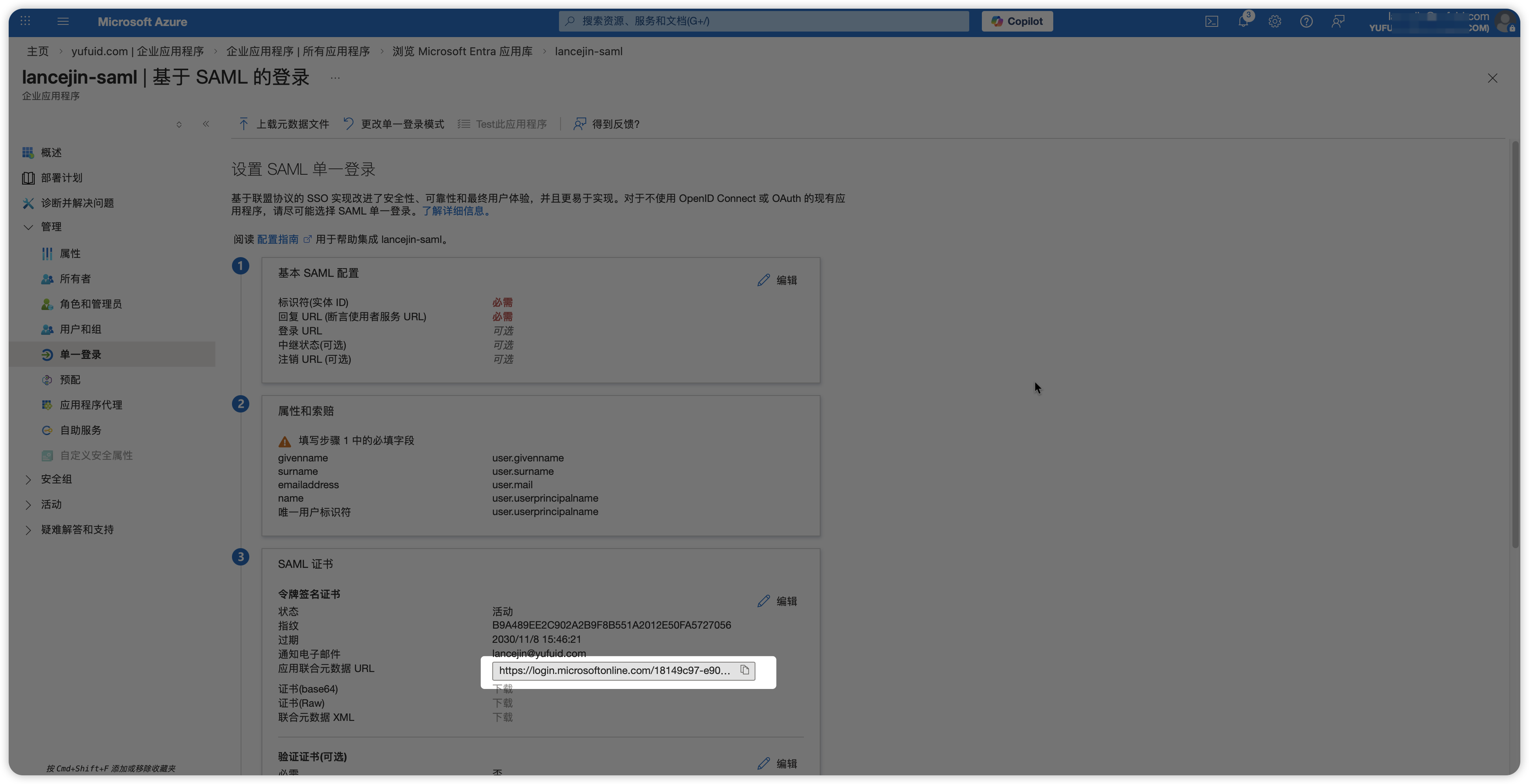

5)保存成功后,等待5分钟,刷新SAML配置页面。在「SAML证书」处,复制「应用联合元数据URL」。

强烈提醒:AAD的「应用联合元数据URL」生成存在比较长的缓存,且不会自动刷新。所以保存后一定要等待五分钟并刷新后,再进行复制。

第二步:创建Microsoft Entra ID认证源

1. 创建AAD认证源

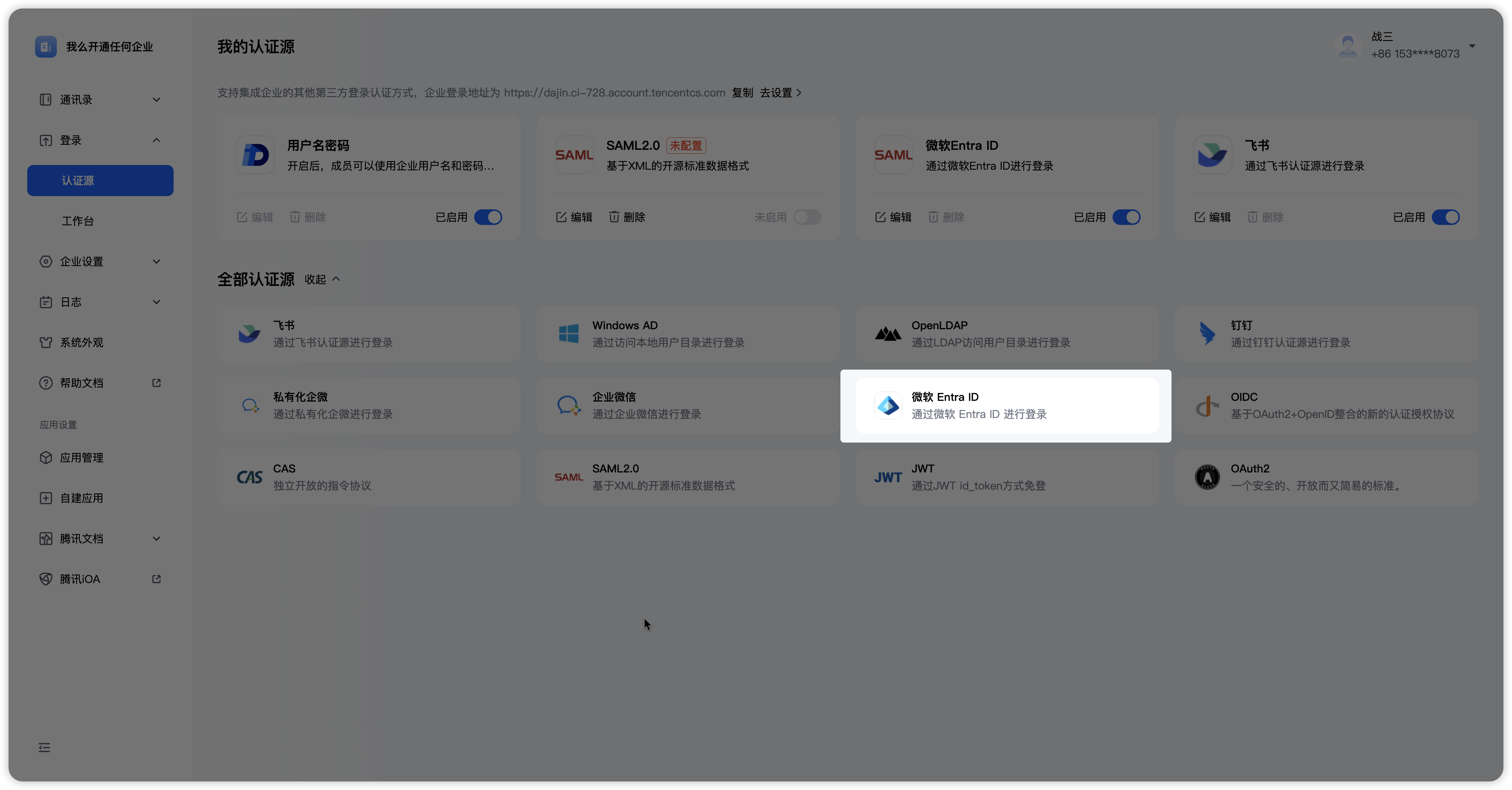

登录One ID管理后台,在导航栏登录模块点击「认证源」,在「认证源」模块中,点击「添加认证源」按钮。

选择「Microsoft Entra ID」认证源。

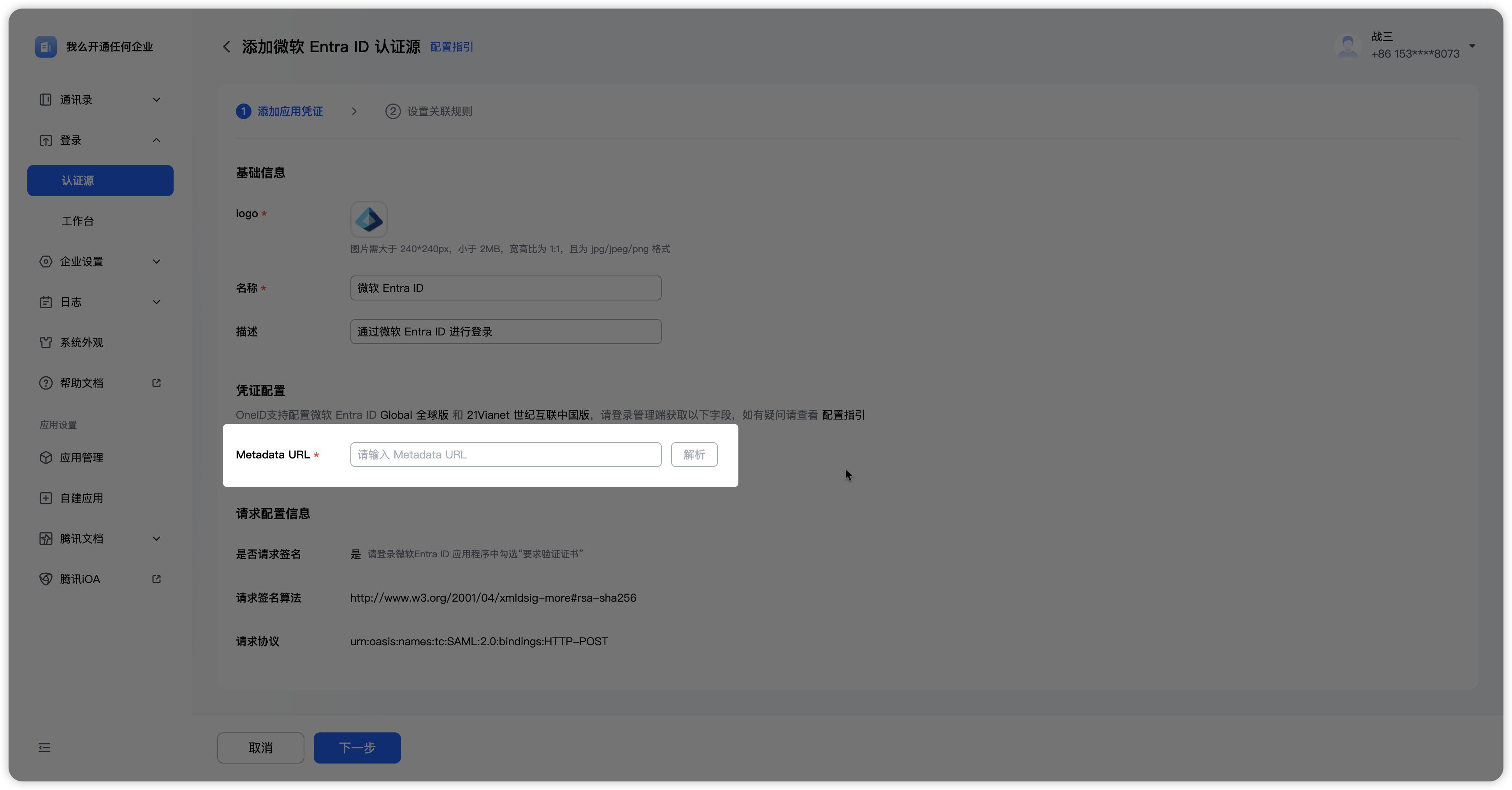

2. 凭证配置

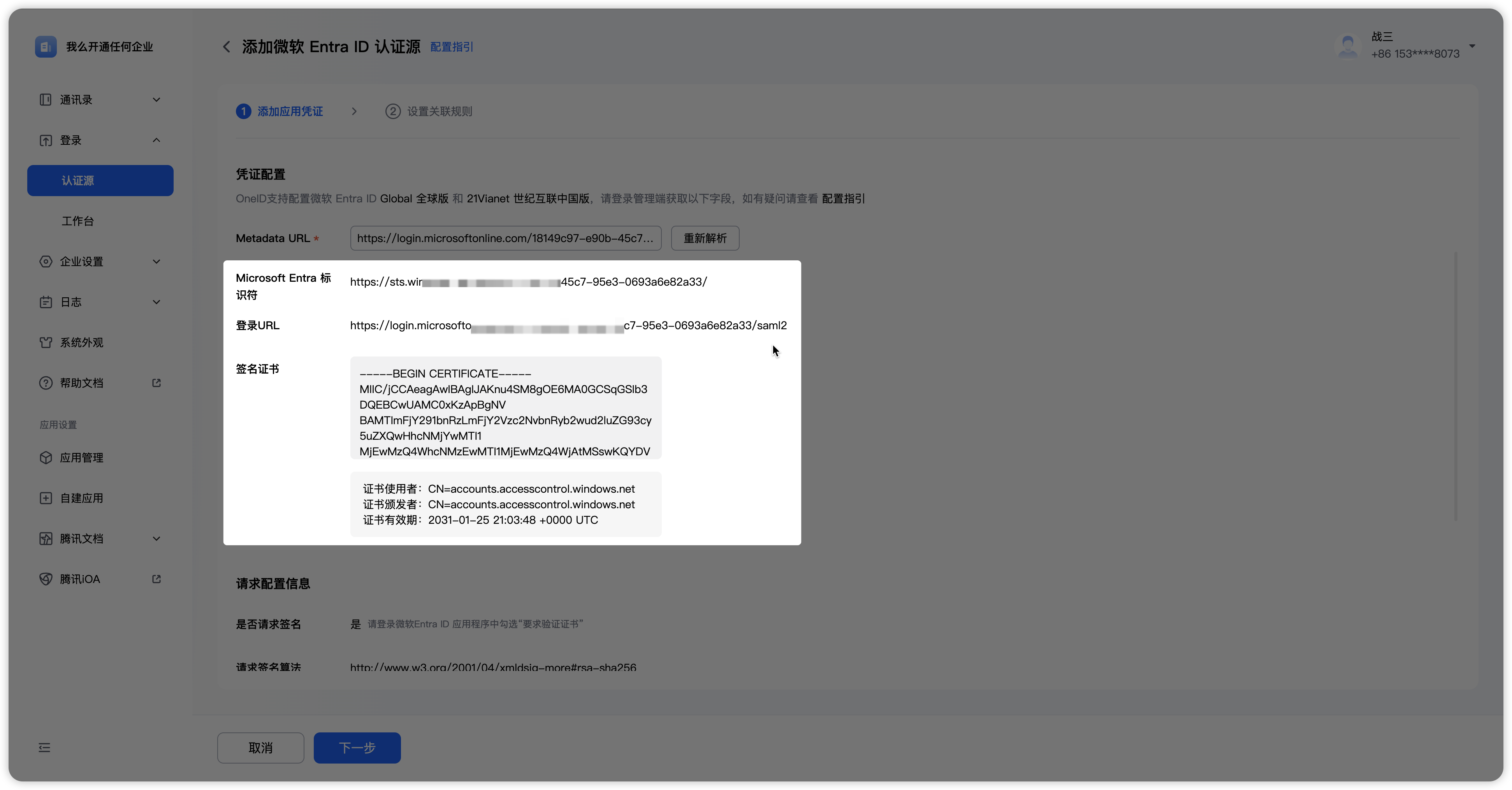

1)在「凭证配置」处。将第一步:查看SAML配置信息中复制的「应用联合元数据URL」,填写到「Metadata URL」并解析。

2)解析成功后,可获取到「Microsoft Entra 标识符」「登录URL」以及「签名证书」。

3. 记录请求配置信息

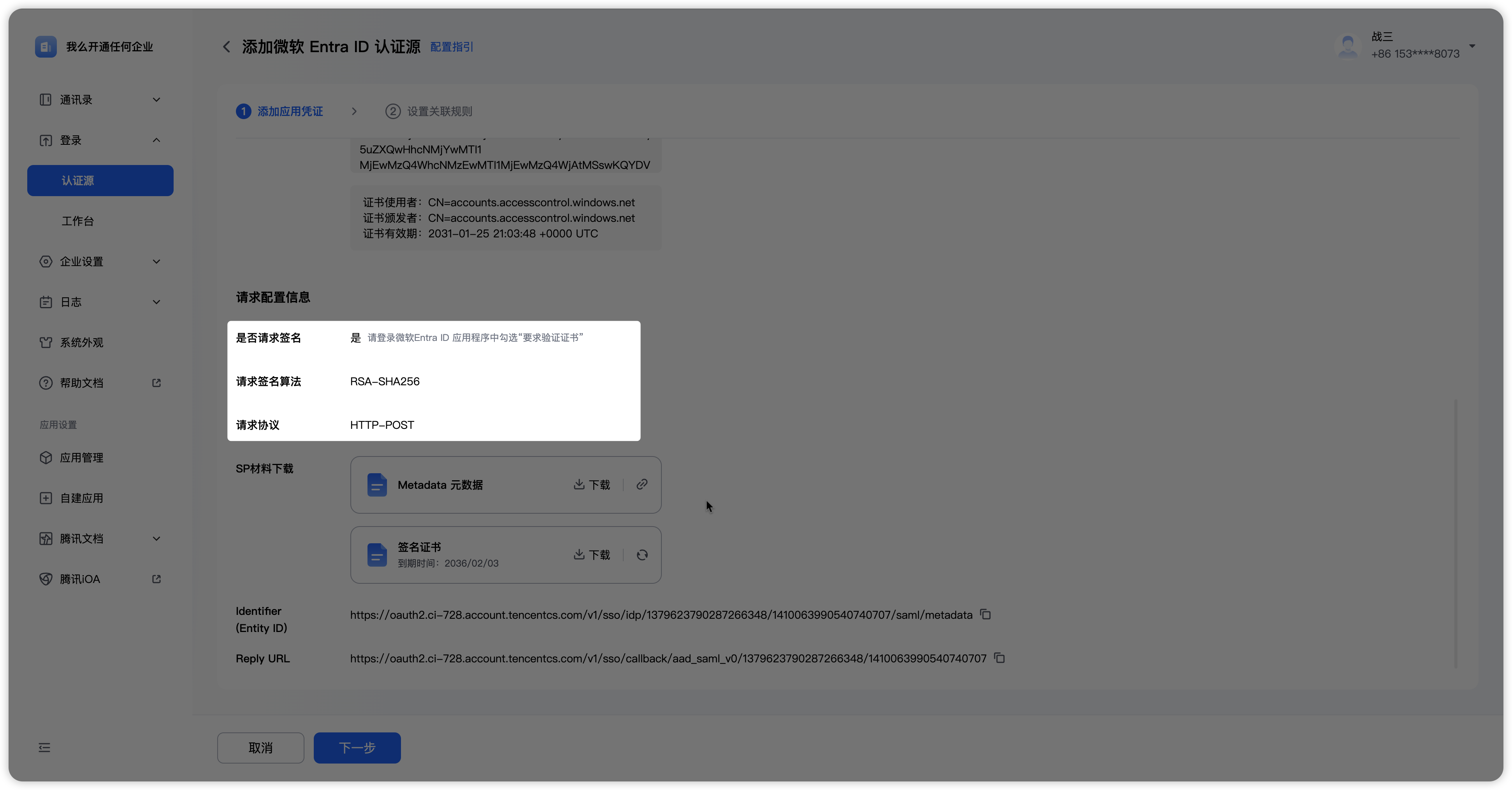

以下信息为SAML协议中请求配置的信息,由OneID提供,记录并下载后需要配置到AAD侧。

1)记录请求协议及签名算法。出于安全考虑,OneID要求请求一定要进行签名验证。算法采用:RSA-SHA256;请求协议使用:HTTP-POST。

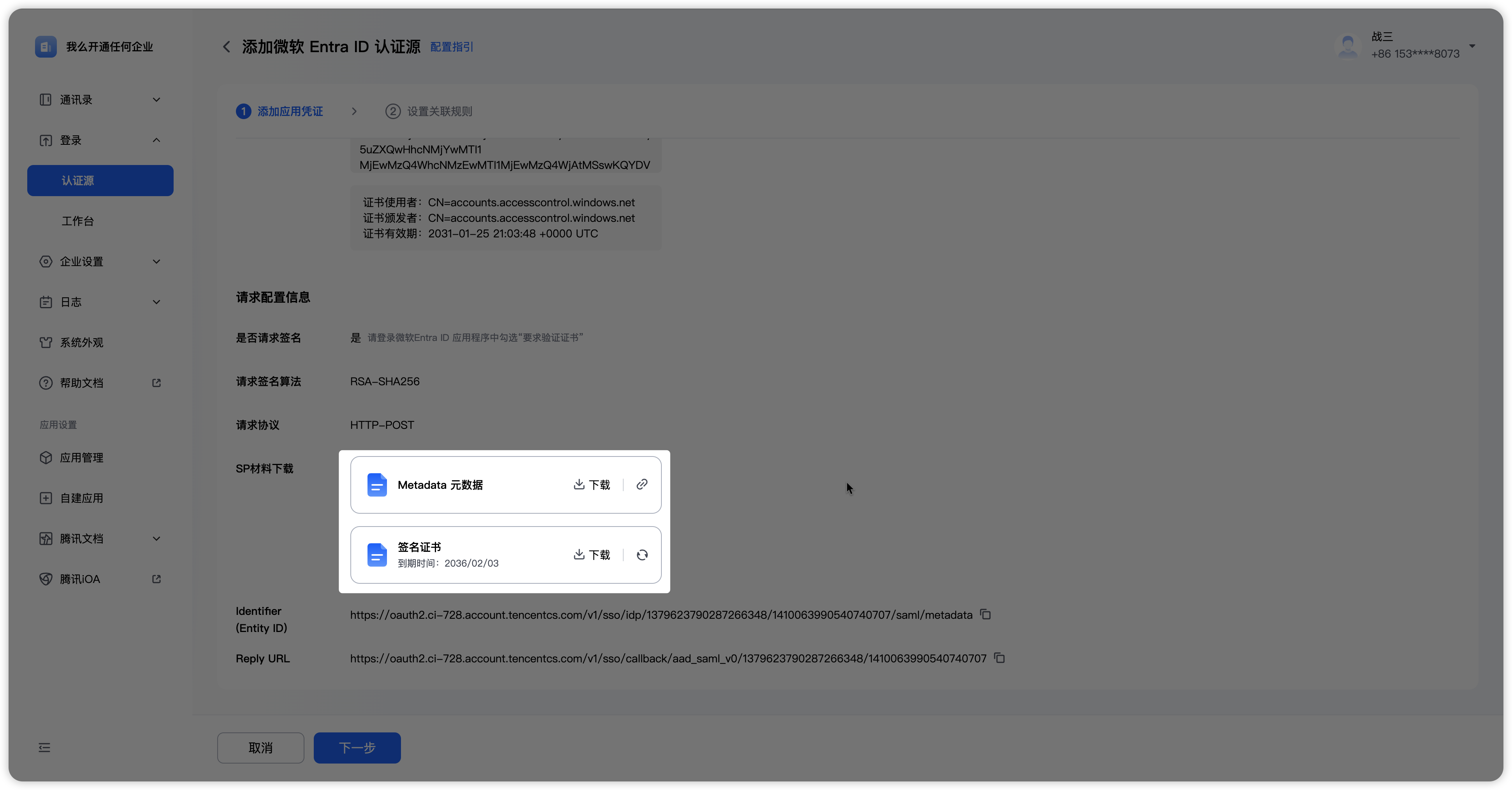

2)下载「Metadata元数据」和「签名证书」。后续需要配置到AAD侧。

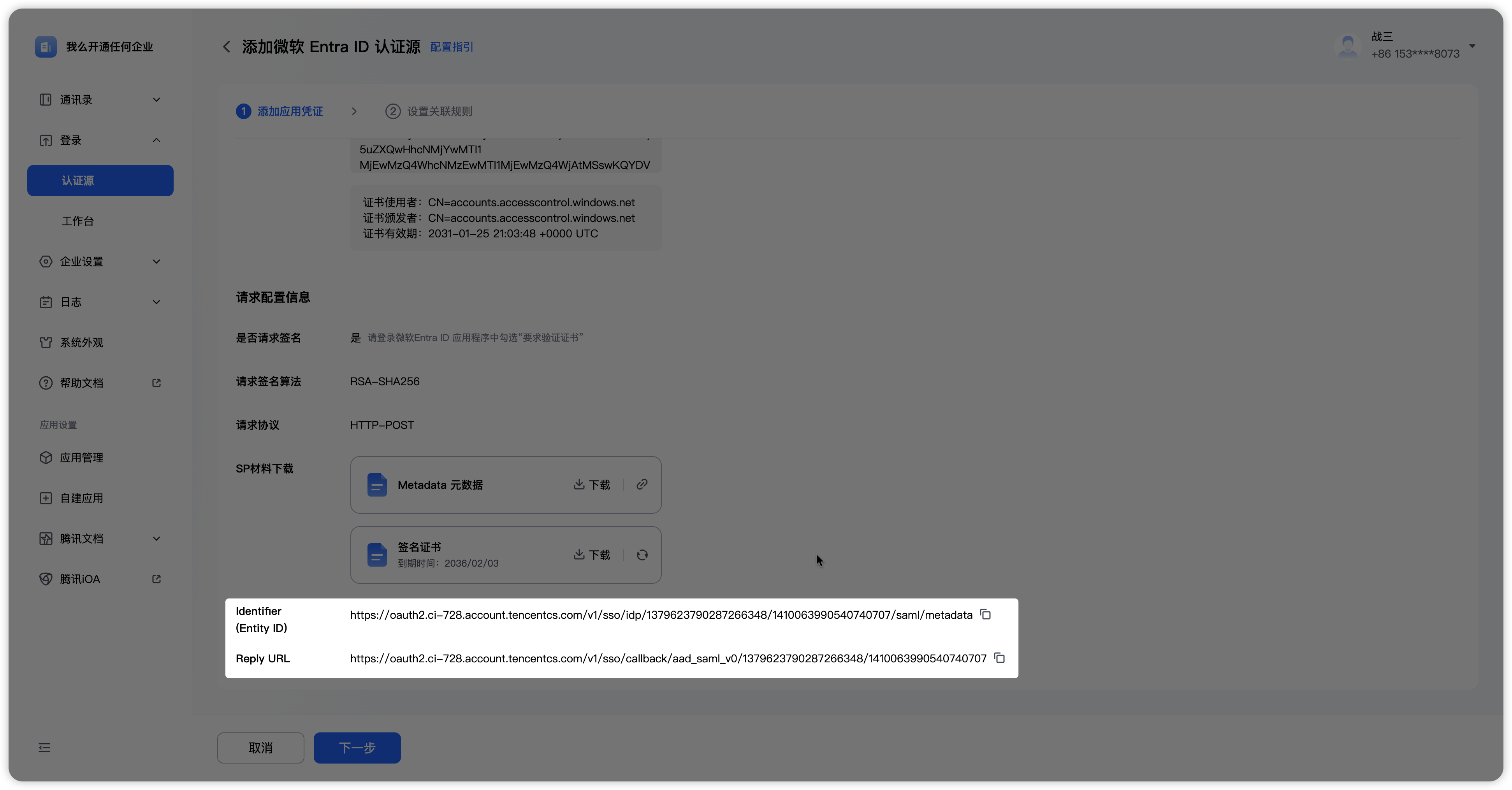

3)【可选】复制记录「Identifier(Entity ID)」「Reply URL」。AAD侧上传Metadata元数据时,就会自动解析出「Identifier(Entity ID)」「Reply URL」,一般情况下此项可不记录。

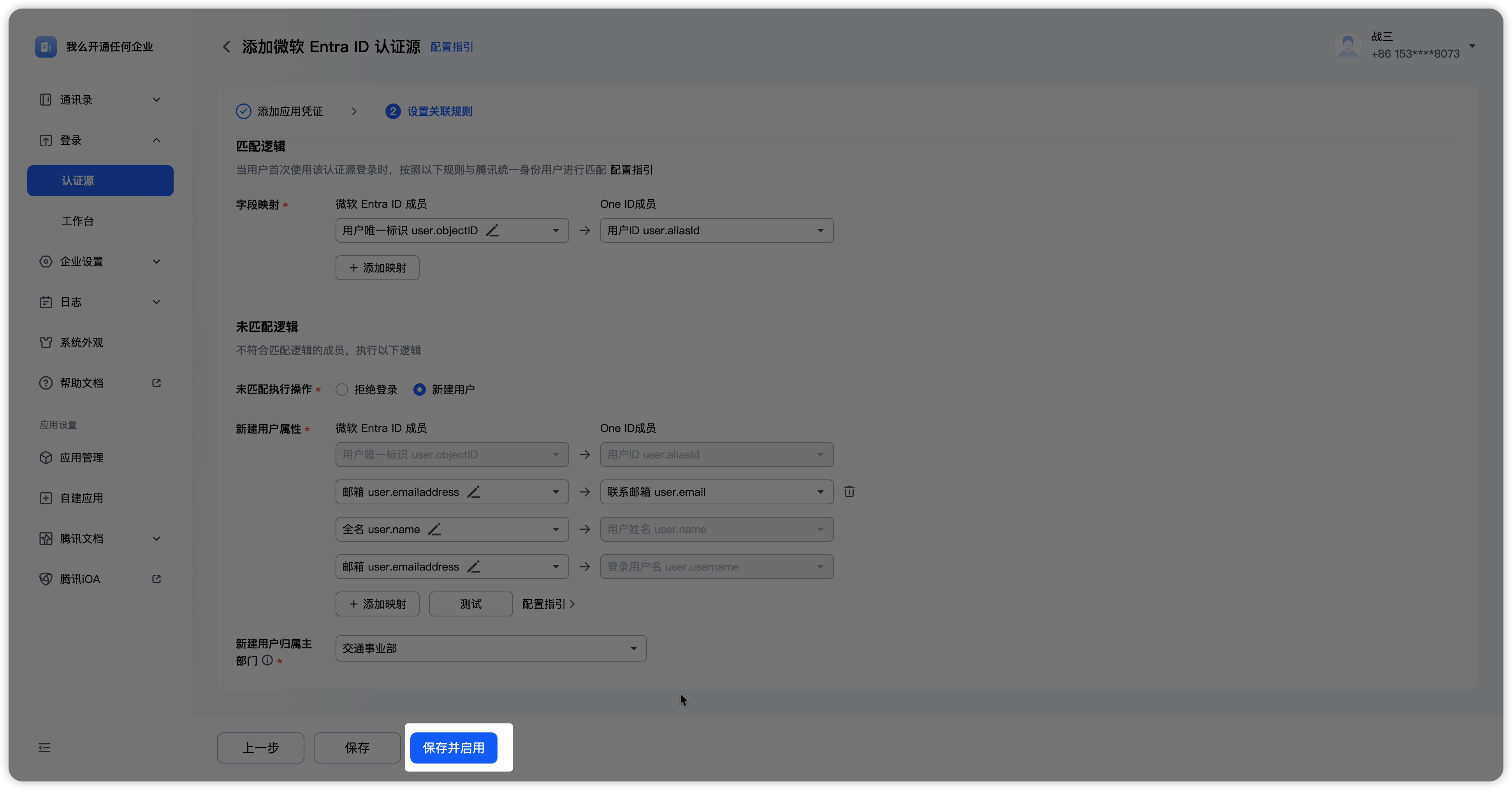

4.配置AAD关联规则

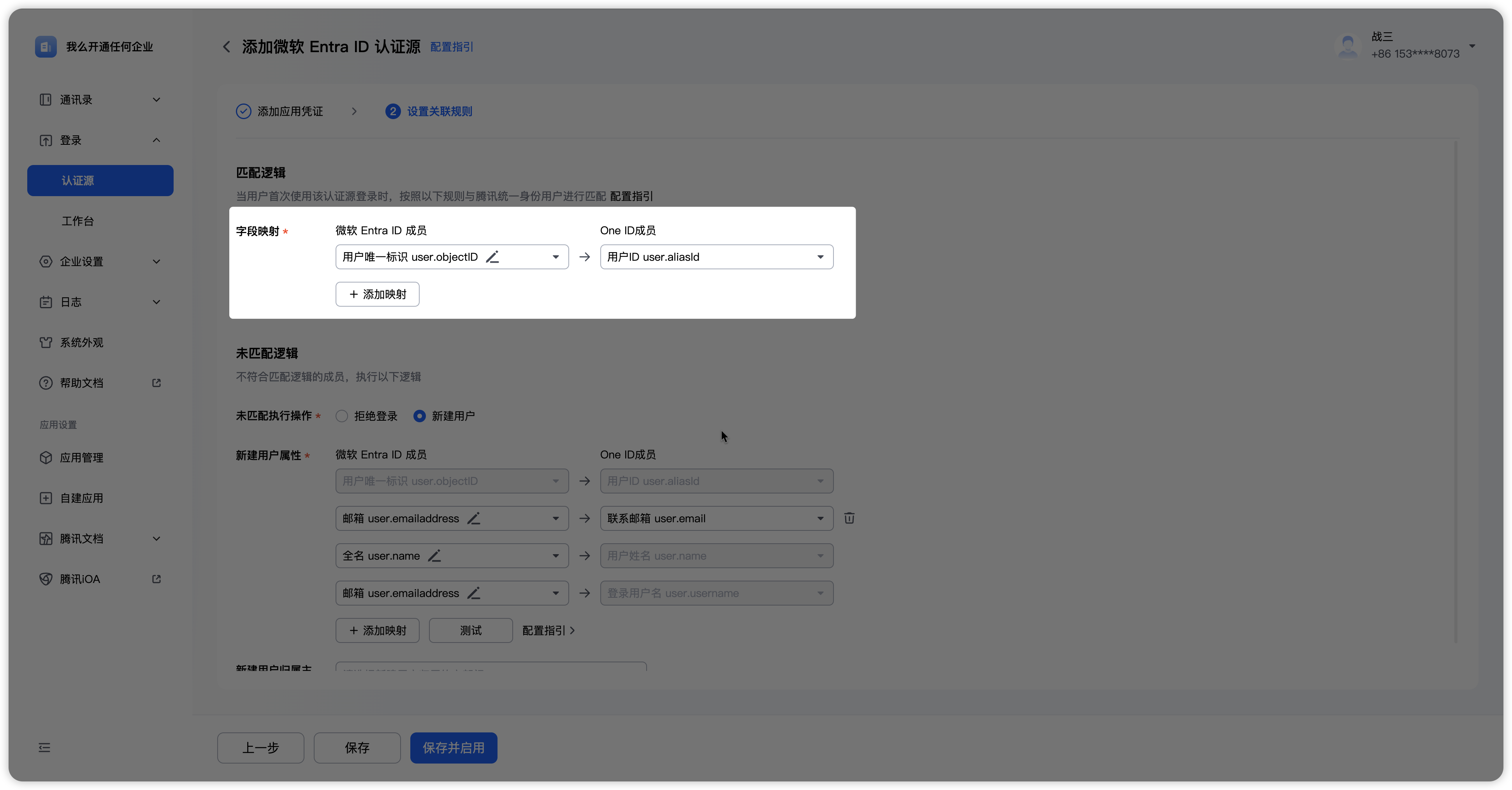

在腾讯统一身份后台,点击下一步进入「关联规则」配置。「关联规则」主要分两部分:「匹配逻辑」和「未匹配逻辑」。

- 匹配逻辑 用户在使用 AAD认证源登录时,我们首先会根据 AAD侧登录人员信息来与腾讯统一身份中的人员信息进行匹配。 如,AAD默认匹配逻辑的条件组是:当 AAD人员的username和腾讯统一身份中人员的username字段一致时,我们将认为是同一人从而建立匹配关系,此时将登录至腾讯统一身份该人员。

您也可以根据业务需求自行设定其他字段映射对应关系、添加条件、添加条件组等。这里我们最多创建3个条件组,每个条件组最多创建3个条件,条件组与条件组之间为或的关系(登录时按照条件组顺序由上至下执行),每个条件组下的条件与条件为且的关系。

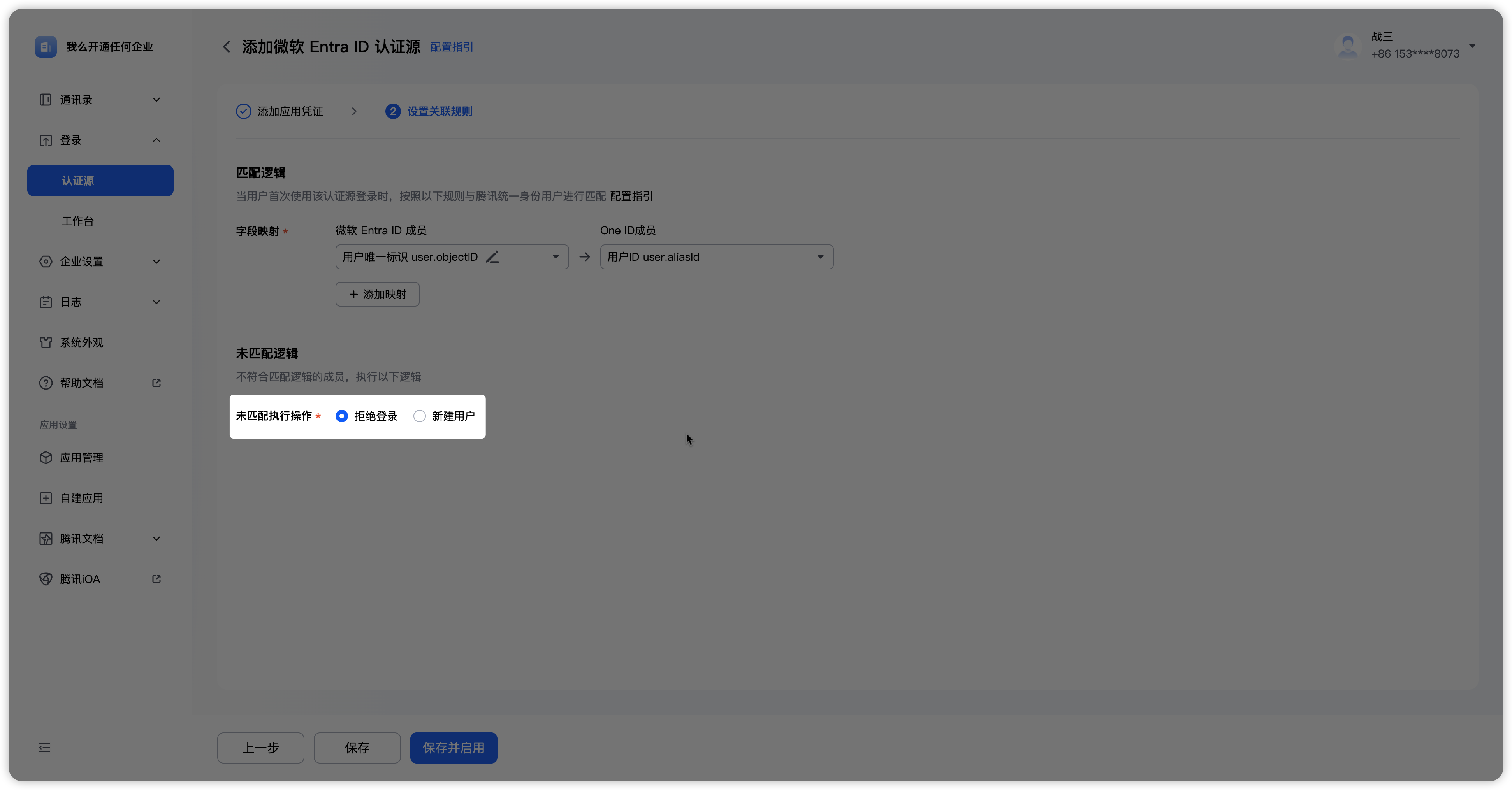

- 未匹配逻辑 若用户登录时通过「匹配逻辑」在腾讯统一身份侧未找到与之匹配的人员,则按照执行「未匹配逻辑」。这里我们支持两种选择: 1、拒绝登录 此时,通过「匹配逻辑」在腾讯统一身份侧未找到与之匹配的人员会直接被拒绝登录;

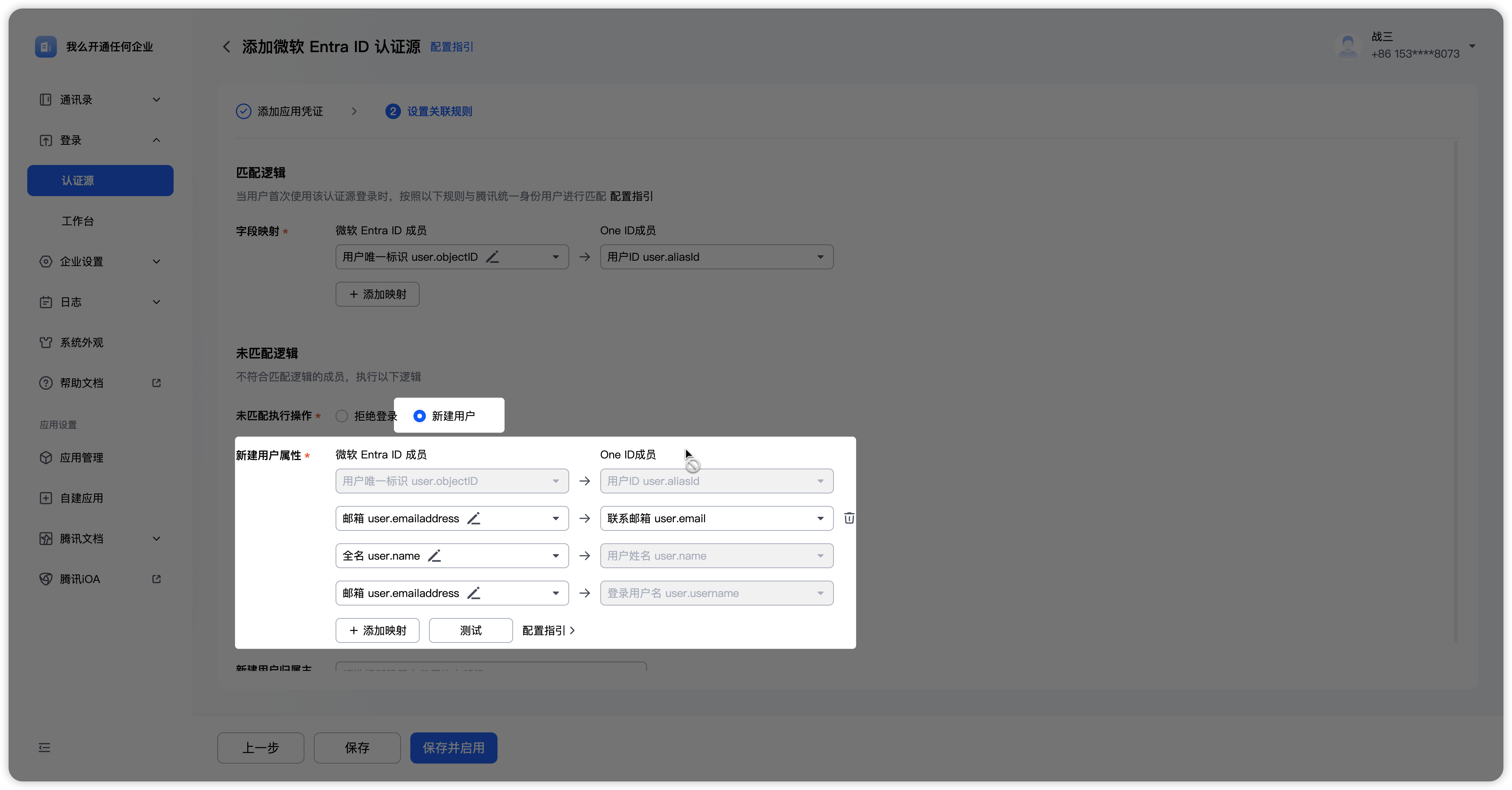

2、新建用户

通过「匹配逻辑」在腾讯统一身份侧未找到与之匹配的人员我们会根据新建用户属性设置来在腾讯统一身份侧新建用户,继续完成登录。 需要填写的内容:

-

新建用户的映射关系(注意:腾讯统一身份创建用户时,手机号、邮箱、登录用户名三选一必填,请确保这些字段至少有一个且在AD侧有值;另外,新建用户属性必须包含上述的匹配条件,否则会影响您第二次登录) AAD具体属性配置,可以参考文档字段映射。

-

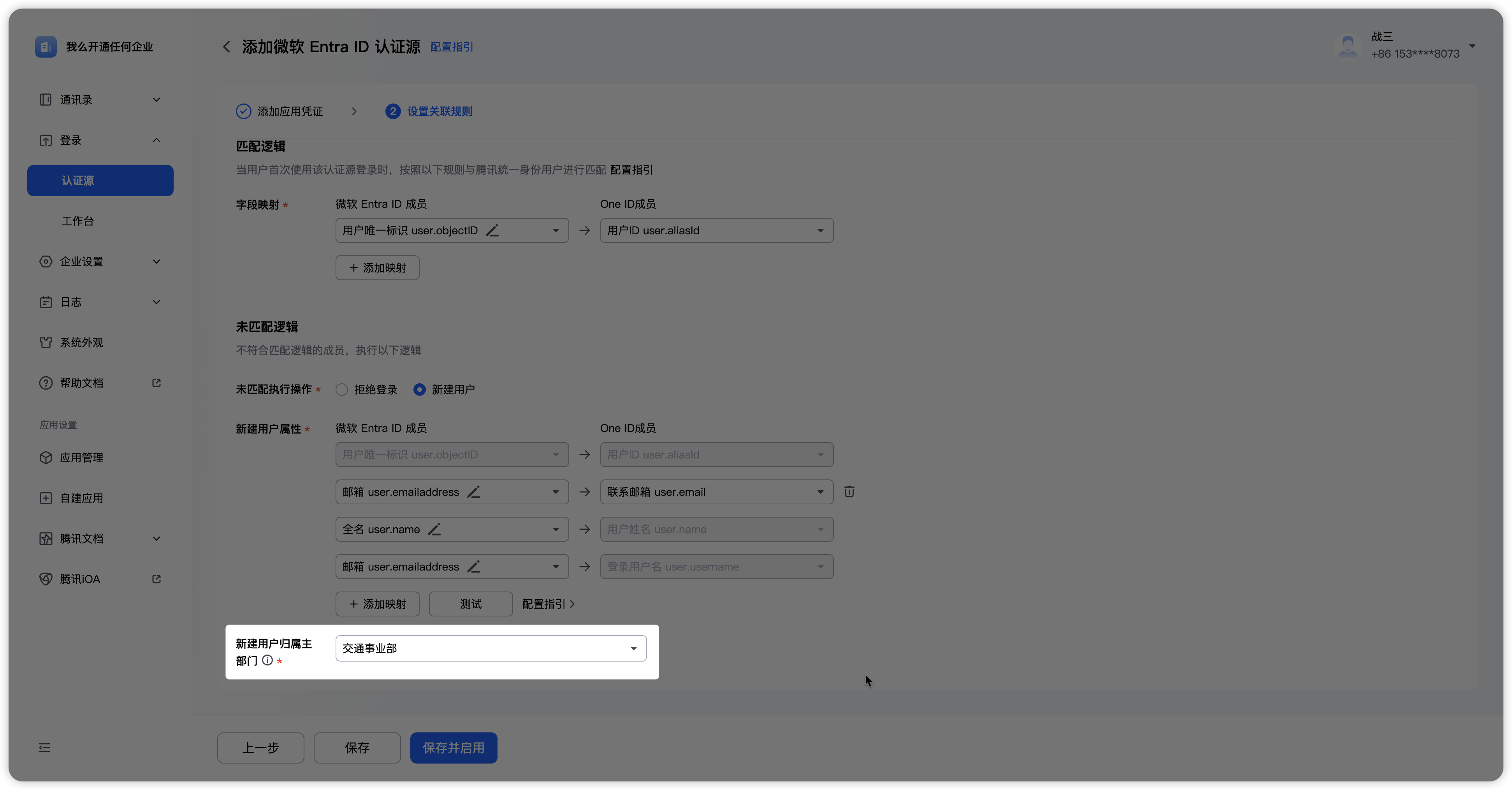

新建用户的部门 AD的默认新建用户属性映射逻辑如下图,您也可以根据业务需要自行修改。

5.启用AAD认证源

配置完成以上内容后,点击「保存并启用」并验证AAD连接成功后,启动认证源。

您也可以只保存,返回到认证源页面进行启动。

第三步:配置Microsoft Entra ID凭证

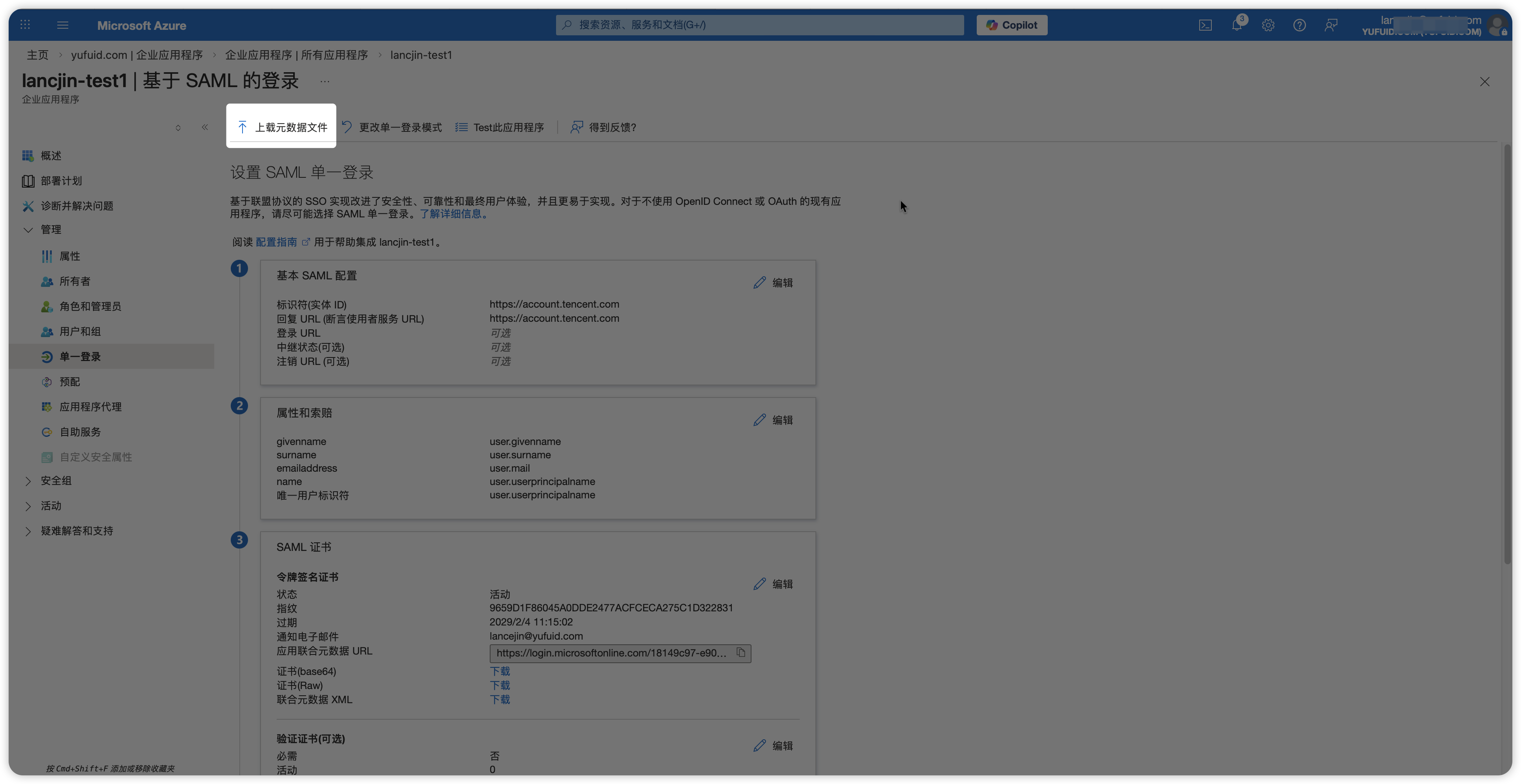

1. 配置基础SAML配置

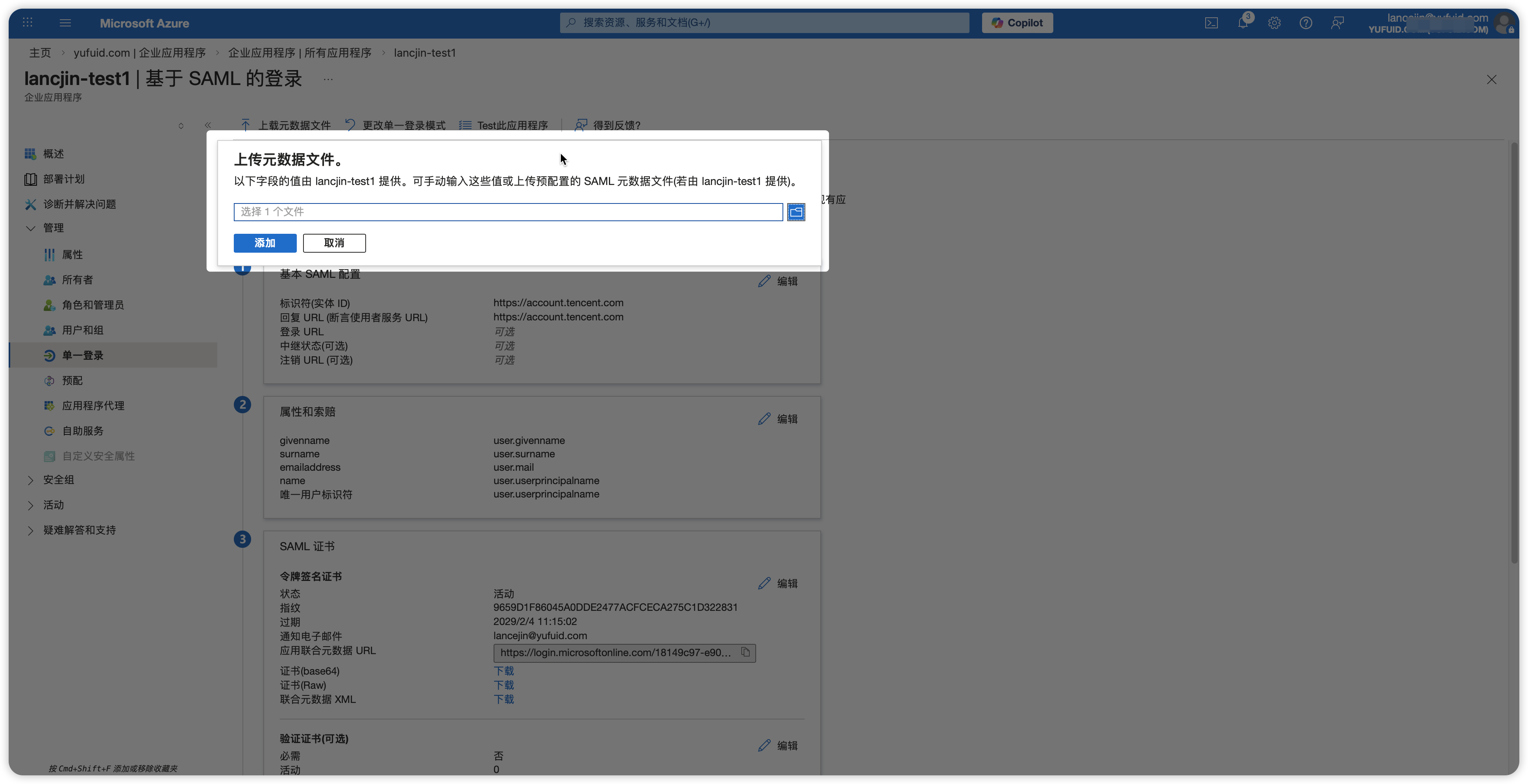

1)再次登录「SAML」配置页面,点击「上载元数据文件」

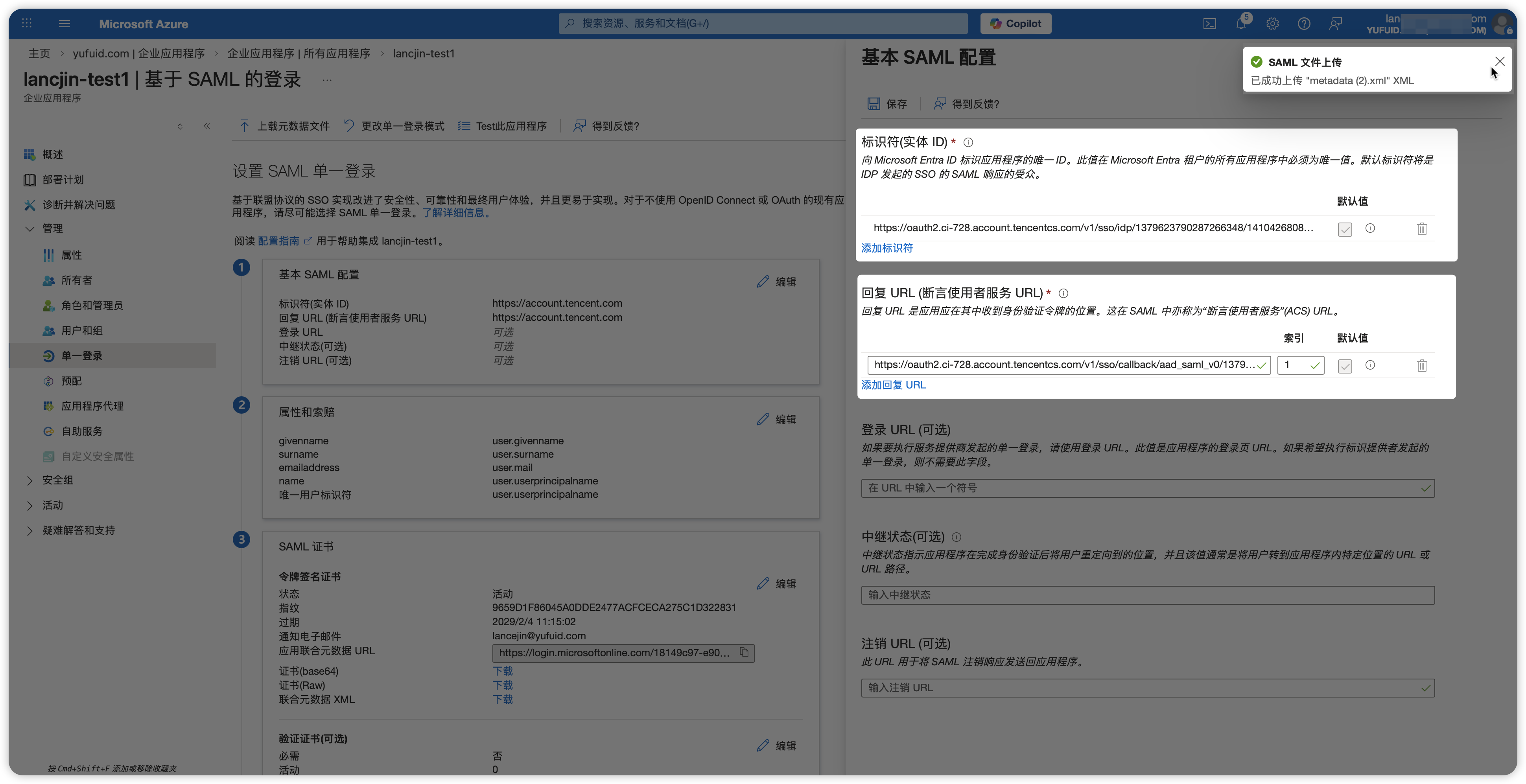

2)选择第二步:记录请求配置信息中下载的「Metadata元数据」,添加后进入到「基础SAML配置」页面。

3)在「基础SAML配置」页面,可以看到「标识符(实体 ID)」和「回复 URL (断言使用者服务 URL)」已经更新,确定更新后点击「保存」。

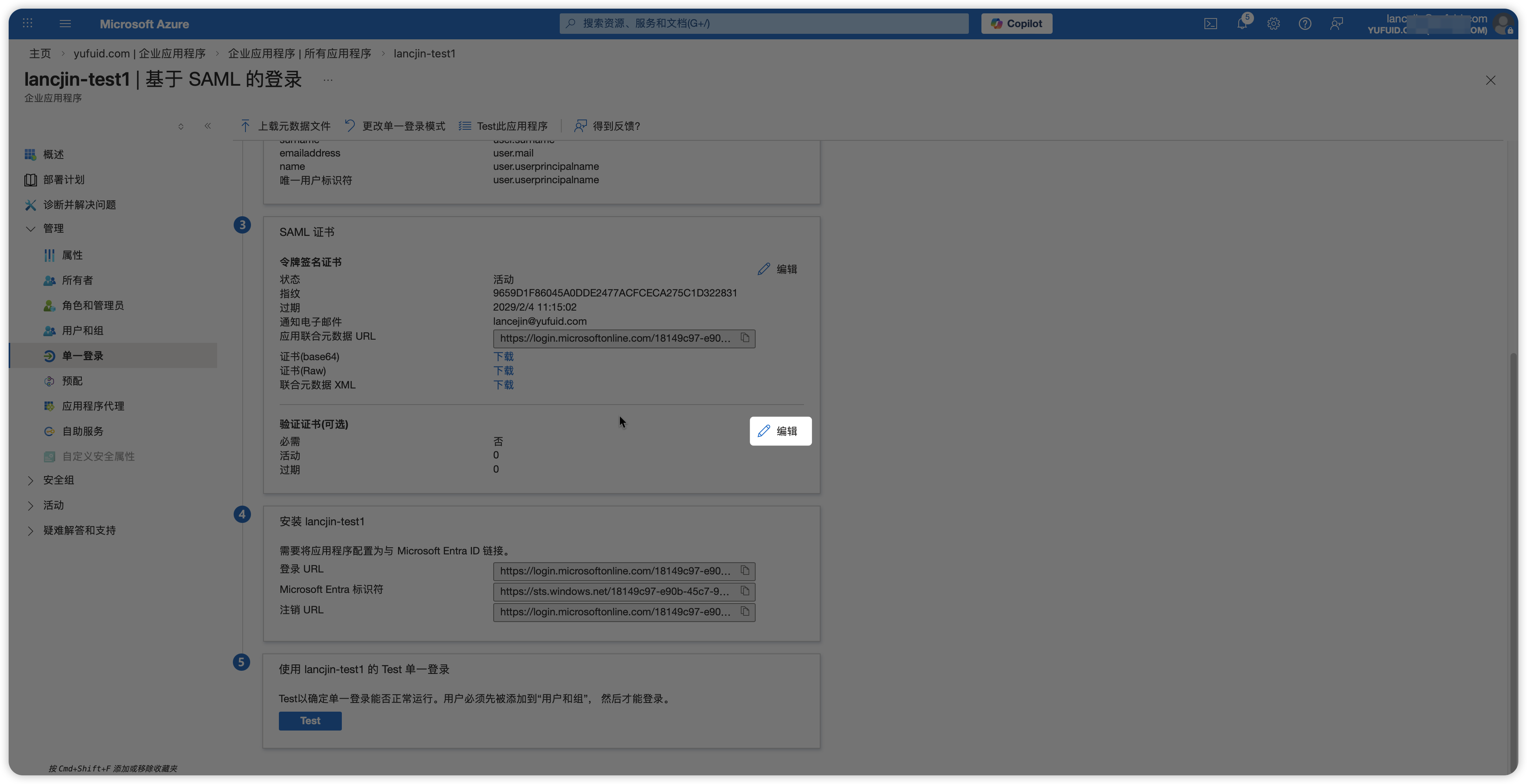

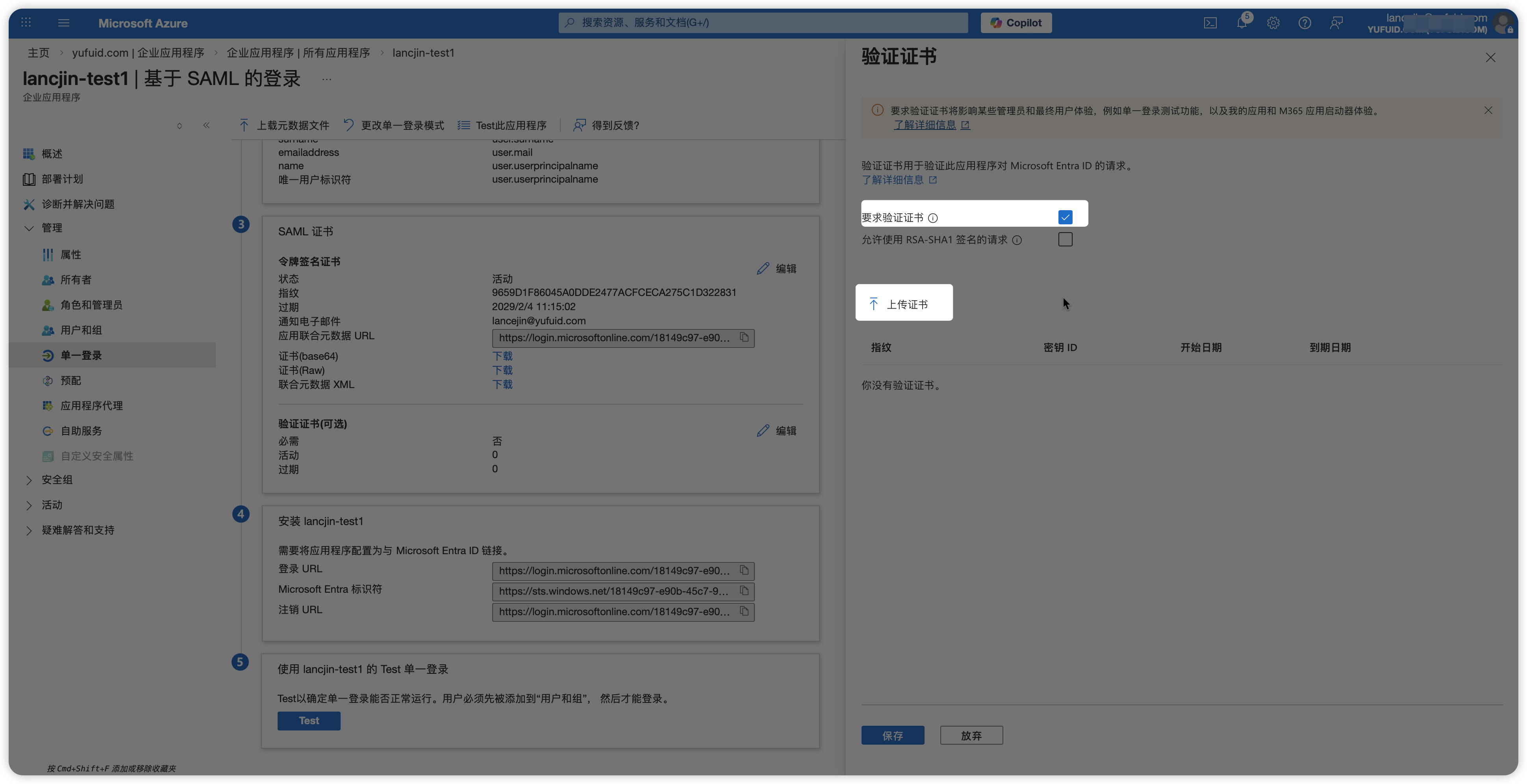

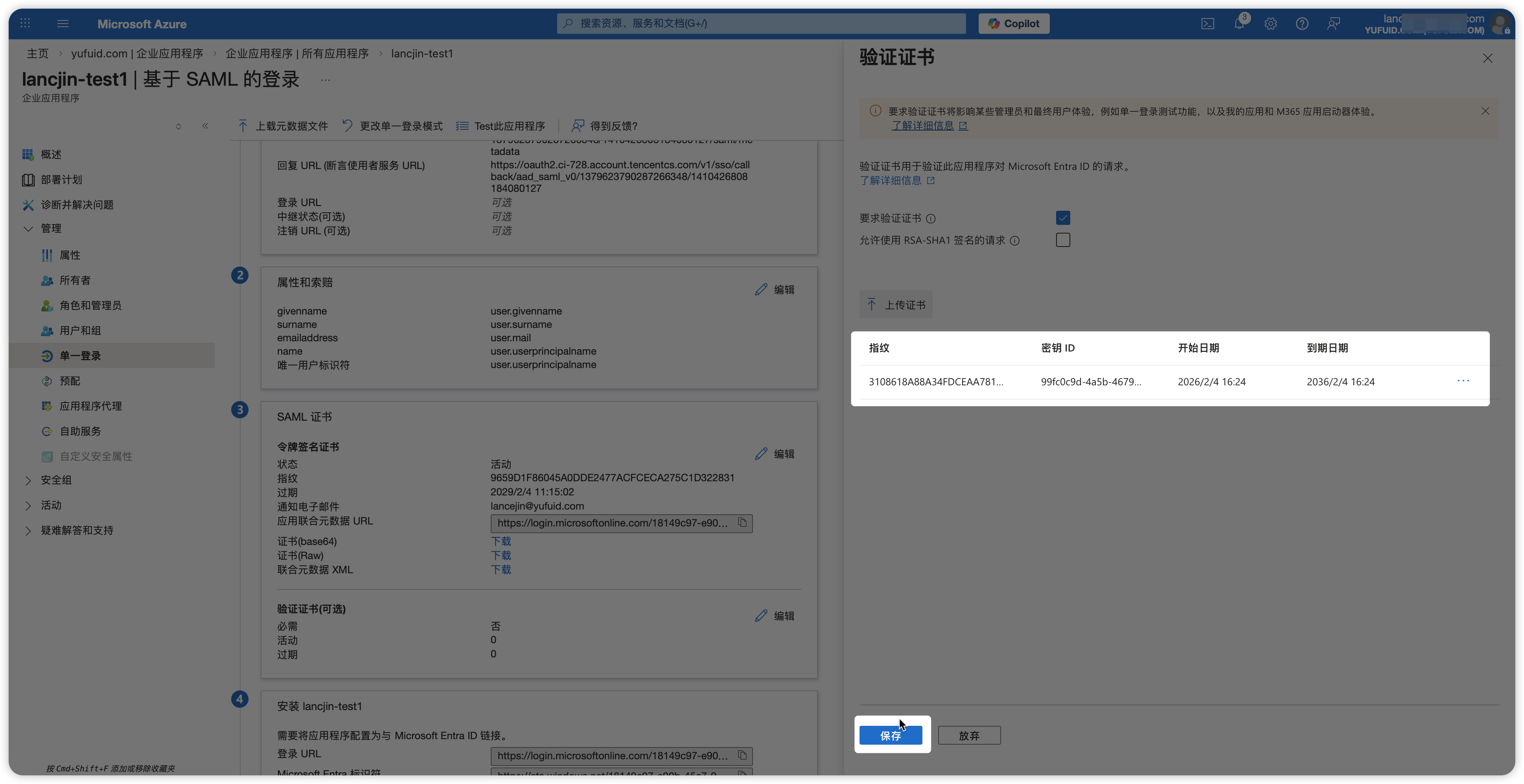

2. SAML证书配置

1)在「SAML证书-验证证书(可选)」处,点击「编辑」。

2)在「验证证书」页面,勾选「要求验证证书」并点击「上传证书」。

3)选择第二步:记录请求配置信息中下载的「验证证书」,添加后点击保存。

第四步:验证使用AAD进行登录

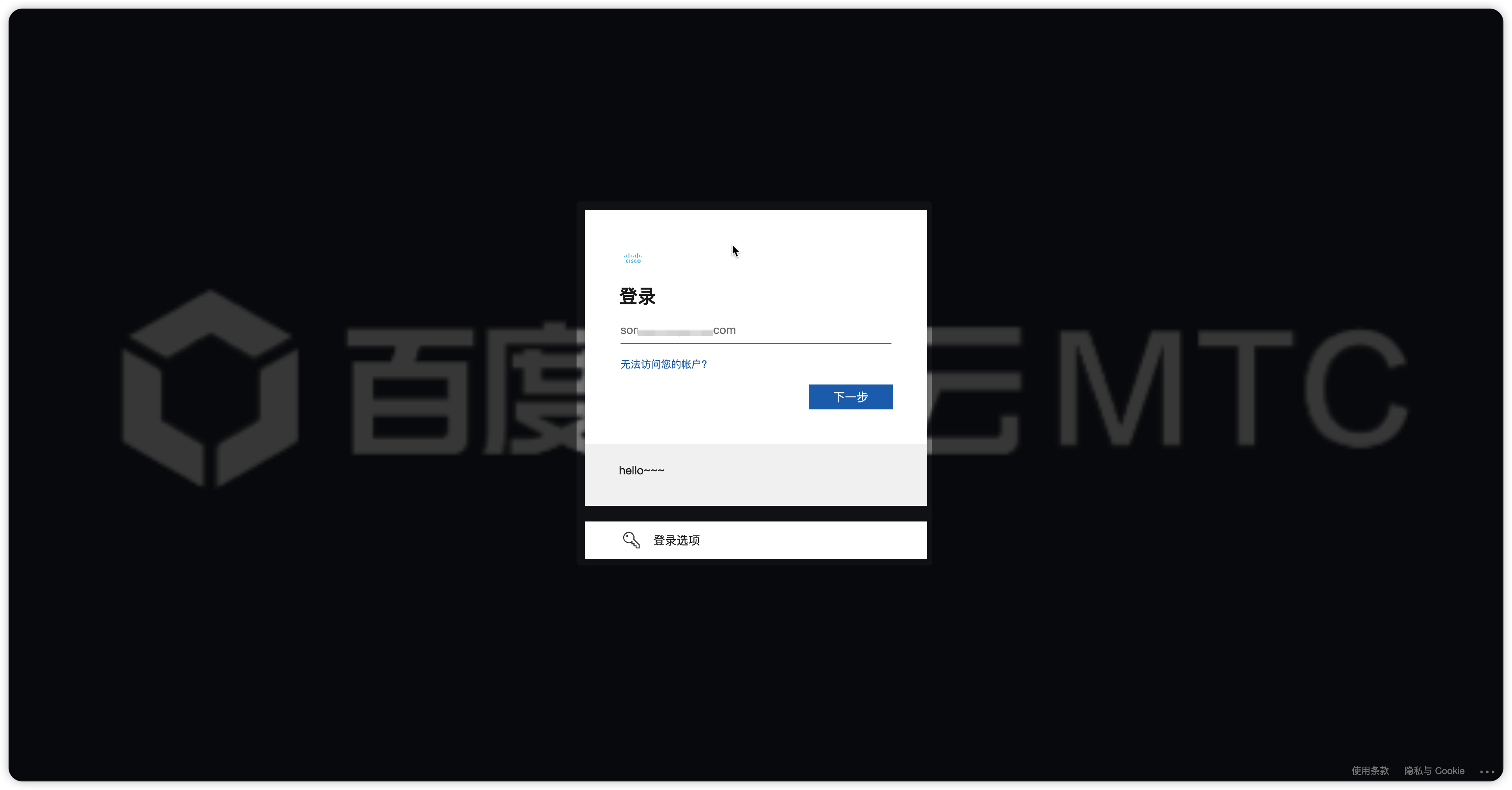

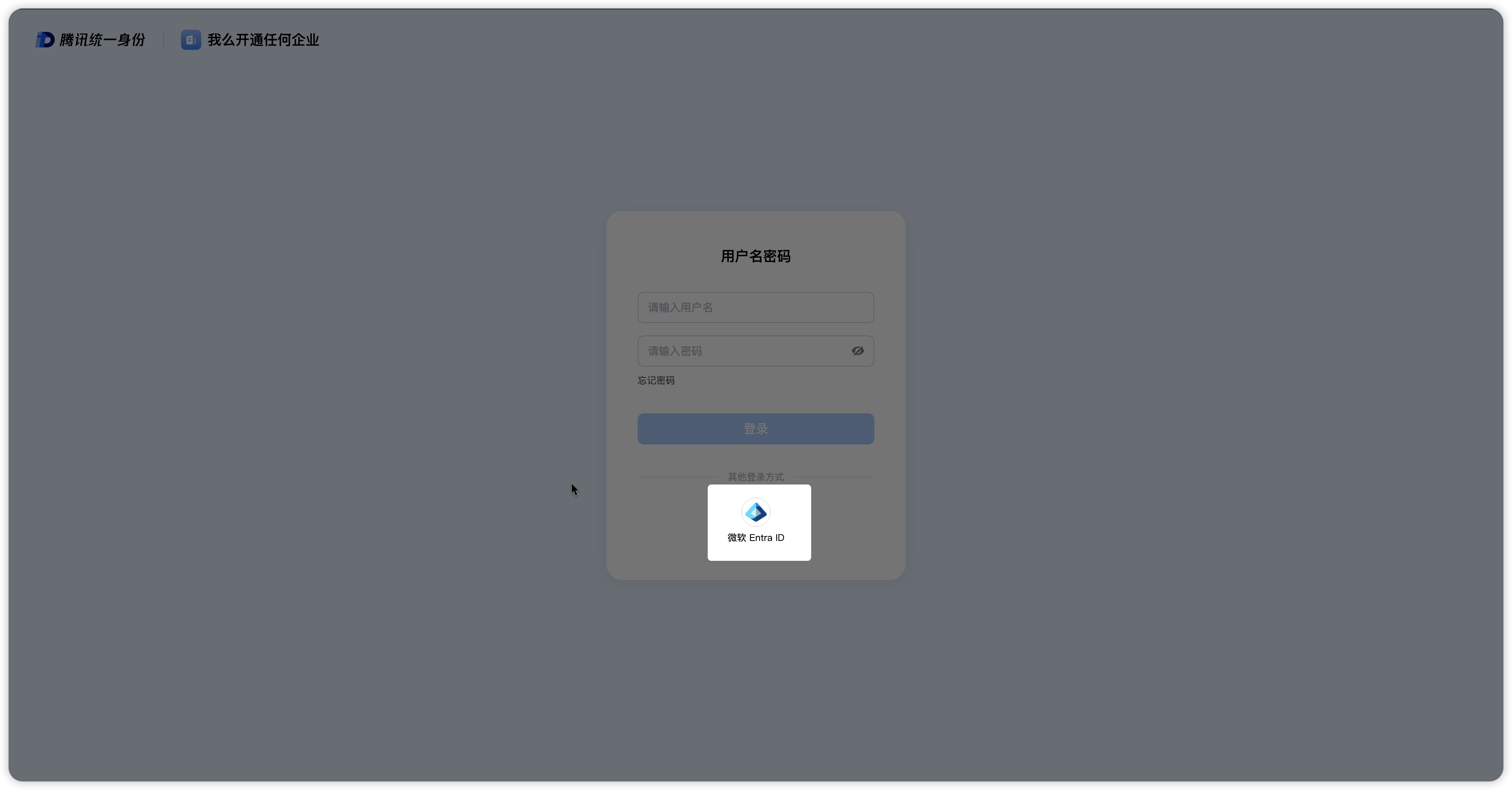

1)回到One ID登录页,点击「SSO」,进入企业域名输入页。

2)输入企业域名,进入SSO登录页。

3)如果仅开通了Microsoft Entra ID认证源的话,将直接跳转Microsoft Entra ID登录页面。

4)如果同时开通了多个认证源的话,将跳转到腾讯统一身份SSO登录页面,选择「Microsoft Entra ID」跳转Microsoft Entra ID登录页面。

5)登录成功。即Microsoft Entra ID配置完成。